За первые шесть месяцев 2025 года мы зафиксировали более 25 тыс. попыток кибератак на облачные и гибридные инфраструктуры.

Анализ киберугроз в облачных и гибридных инфраструктурах за первое полугодие 2025

Команда безопасности Yandex Cloud проанализировала векторы атак за первое полугодие 2025 года и выделила наиболее частые облачные киберугрозы.

- В первом полугодии 2025 года зафиксировано более 25 тыс. попыток кибератак на облачные и гибридные инфраструктуры.

- Наблюдается увеличение доли финансово мотивированных атак: более 61% атак предположительно были нацелены на кражу данных с целью выкупа и перепродажи.

- Гибридные инфраструктуры становятся новой мишенью для злоумышленников, которые используют облачный инструментарий и эксплуатируют уязвимости в on-premises-инфраструктуре.

- Среди наиболее используемых техник по MITRE ATT&CK® за первое полугодие 2025 года лидирует использование действительных учётных записей (T1078: Valid Accounts) — 54% атак.

- В числе распространённых техник также: использование избыточных прав для доступа и повышения привилегий (YC9019) и эксплуатация уязвимостей в публичных приложениях (T1190) — по 45%; компрометация цепочки поставок (T1195) — 38%; злоупотребление доверием между организациями (T1199) — 15%.

- Данные — главная цель злоумышленников: конечной целью 76% разобранных атак были облачные базы данных и объектные хранилища S3.

- Среди частых уязвимостей, на которые опираются атакующие: слабые пароли, статичные секреты, ошибки конфигурации, открывающие прямой доступ к базам данных или S3.

Хранение и анализ больших объёмов данных сегодня уже практически не обходятся без использования облачных инфраструктур. Облачная аналитика становится одним из факторов, дающих компаниям конкурентное преимущество. Вместе с тем, 52% компаний во всем мире

В этом отчёте представляем результаты нашего исследования по защите облачных и гибридных инфраструктур — рассказываем об актуальных угрозах и тенденциях, которые видели как в собственном контуре, так и в целом у российских компаний в первом полугодии 2025 года. Также расскажем о специфике атак на облачный контур организаций, которые мы успешно отражаем.

Увеличение доли финансово мотивированных атак

В первом полугодии 2025 года мы реагировали на инциденты как на уровне отдельных клиентов, так и всей облачной инфраструктуры. Анализ показывает, что по сравнению с прошлым годом, когда главной целью злоумышленников было нанесение репутационного ущерба и выведение инфраструктуры из строя, в первой половине 2025 года мотивация киберпреступников значительно изменилась. В этот период на первое место вышли финансово мотивированные атаки — более 61% атак, то есть существенно больше половины, предположительно были нацелены на кражу данных с целью выкупа и перепродажи.

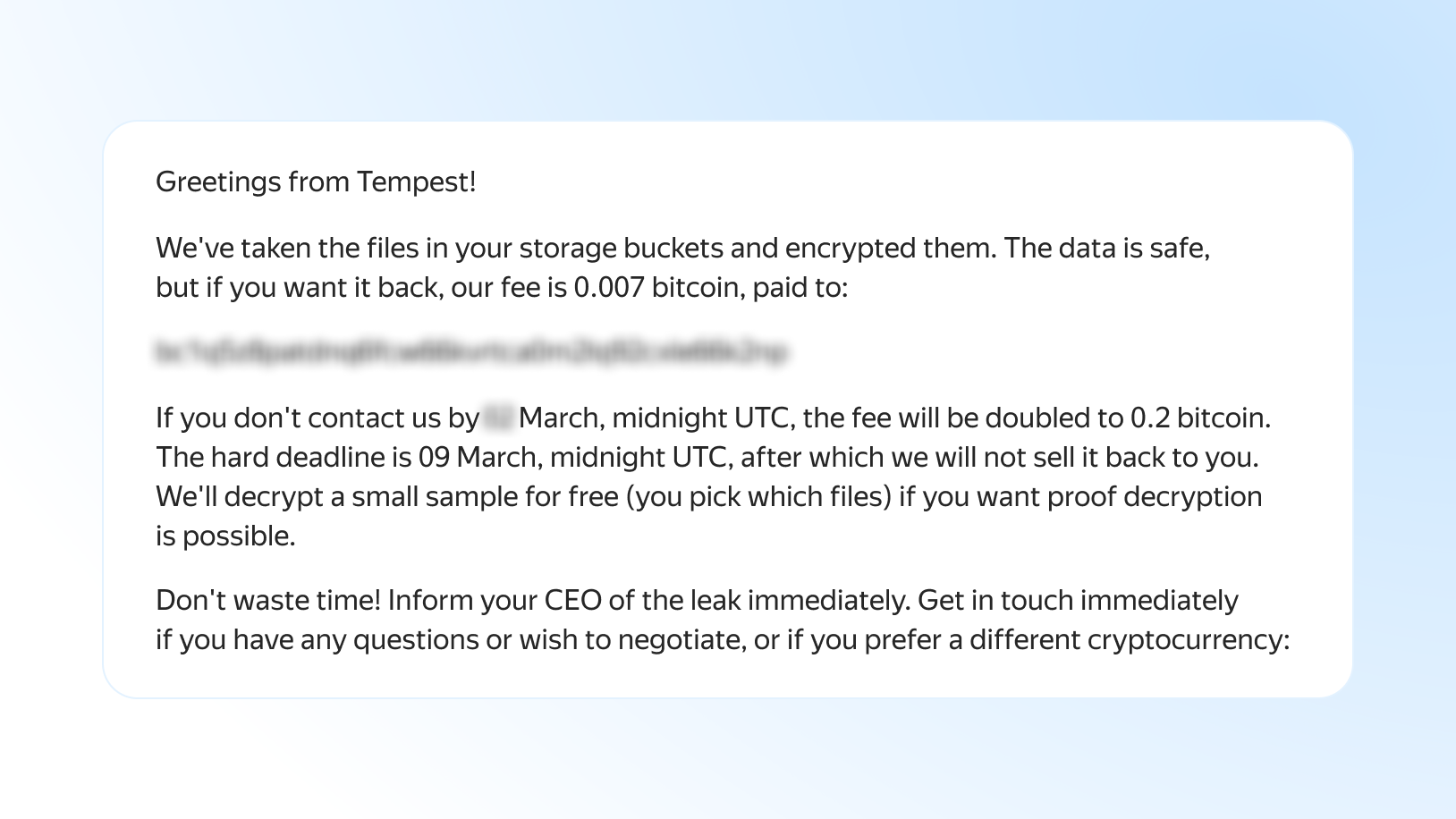

Мы видим в том числе и попытки высокоорганизованных международных групп, например Tempest (aka Fin7), атаковать российские компании «руками» других группировок через продажу своих готовых инструментов (по модели Ransomware as a Service). Суть такого бизнеса заключается в том, что киберпреступники предлагают уже готовое вредоносное ПО с инструкциями по взлому и выкупу другим группам. Таким образом, значительно увеличивается круг возможных жертв, так как входной порог становится ниже.

Пример сообщения от вымогателей

Бизнес‑вымогатели — не новый тренд, но виден сдвиг в техниках и тактиках — они учитывают облачную специфику и больше вкладываются в сокрытие следов, используя для проведения атак чужие взломанные ресурсы.

Как уменьшить риски:

- Активно использовать функции безопасности, встроенные в облако.

- Мониторить активности учётных записей. Статистика показывает, что в большинстве попыток атак на облачную инфраструктуру первым делом злоумышленники пытаются использовать легитимные учётные данные, добытые в открытых источниках или в гибридной инфрастуктуре (credential stuffing), поэтому мультифакторная аутентификация (MFA) в 2025 году — обязательный пункт безопасности.

- Контролировать права сервисных аккаунтов. Принцип наименьших привилегий должен распространяться как на пользовательские учётные записи, так и на сервисные аккаунты. Обычно именно сервисные аккаунты с очень широкими правами дают возможность злоумышленникам быстро провести атаку. Для анализа и инвентаризации прав и ролей можно использовать модуль CIEM (Cloud Infrastructure Entitlement Management) в Yandex Security Deck в консоли облака.

- Контролировать доступ к облачным базам данных и мисконфигурации. Помимо атак типа credential stuffing, очень частой причиной становятся базовые мисконфигурации, особенно на уровне баз данных: включённый доступ по логину и паролю, прямой доступ из интернета, отсутствие защиты от удаления. Контроль за мисконфигурациями и их исправление значительно усложняют атаки и делают их экономически невыгодными для злоумышленников.

Гибридные инфраструктуры — новая мишень, учётные записи — основное поле битвы

Ещё один интересный тренд, который мы видим на российском рынке, может значительно повлиять на стратегию защиты компаний. Более активное использование cloud‑native‑инструментов рынком привело к изменению техник и тактик злоумышленников.

Мы наблюдаем качественное изменение в поведении: атакующие стали более профессионально учитывать облачную специфику, активно эксплуатируя самые очевидные методы проникновения. Мы фиксируем частое использование сразу нескольких облачных техник проникновения и закрепления — это говорит об автоматизации процессов атак. При этом важно понимать, что мы говорим не только про облачные среды, но и про использование типичного облачного инструментария в on‑premises‑инфраструктуре: управление контейнерами, разворачивание инфраструктуры, описание её конфигурации, мониторинги.

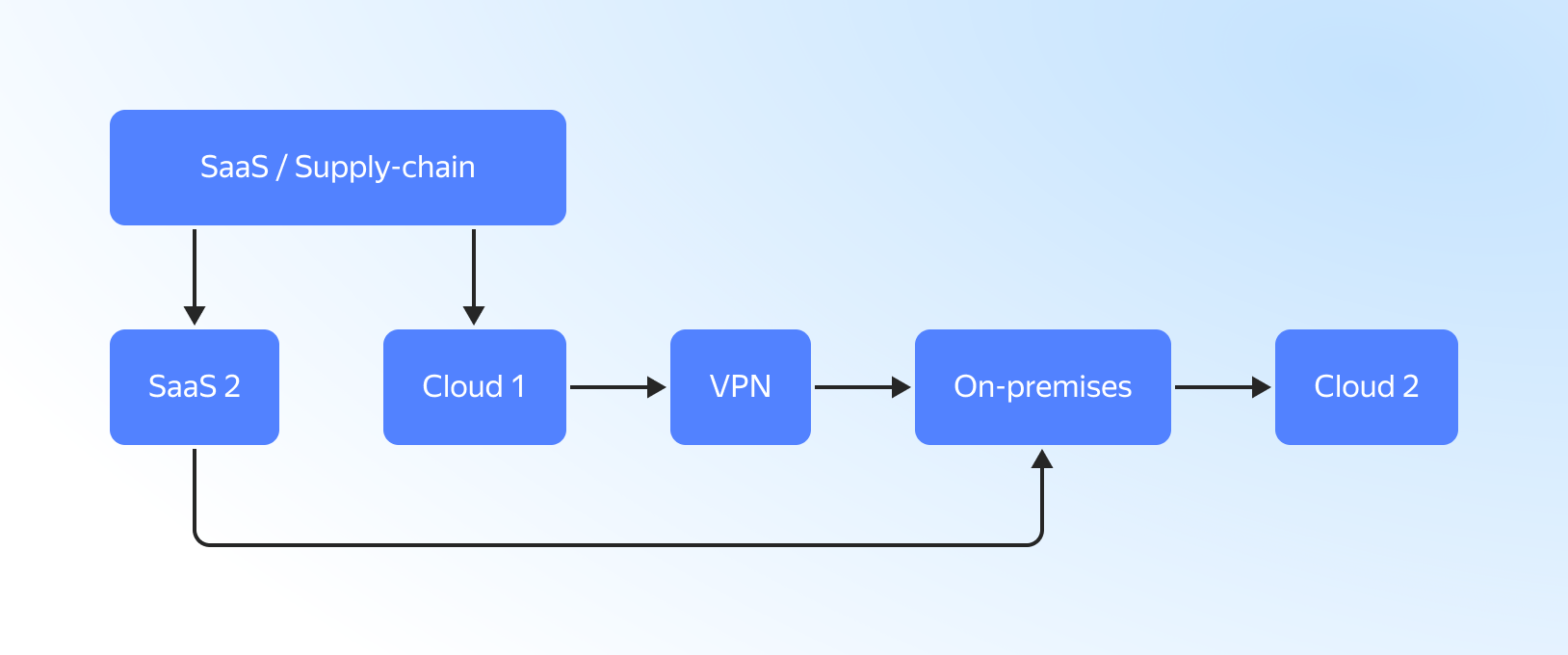

С этим технологическим переходом связан и второй тренд, который в этом году стал вырисовываться более чётко — атаки на гибридные инфраструктуры. Злоумышленники следуют за бизнесом и пытаются капитализировать тот факт, что в тесно связанных инфраструктурах ключи от облачной инфраструктуры можно найти в on‑premises, и наоборот. Причём, когда мы говорим о гибридной инфраструктуре, подразумеваем весь спектр IT‑систем: SaaS, PaaS, IaaS и on‑premises.

Путь атакующего в 2025 году

При разборе инцидентов, связанных со сложными гибридными инфраструктурами, мы видим, что начальный вектор проникновения в трети случаев — это компрометация SaaS, цепочки поставок или подрядчиков. Таким образом, злоумышленники могут обойти многие контроли, получив в открытом виде файлы для VPN‑соединений, ключи сервисных аккаунтов или связки логина и пароля администраторов. Это хорошо иллюстрирует тот факт, что атака «в лоб» для злоумышленников очень затратна и в первую очередь в ход идут способы атак на менее защищённые платформы или подрядчиков, услугами которых пользуются крупные компании.

Как уменьшить риски:

- Гибридная видимость: единая платформа по мониторингу и реагированию на инциденты информационной безопасности (Yandex Cloud Detection and Response).

- Адаптивные плейбуки под разные инфраструктуры.

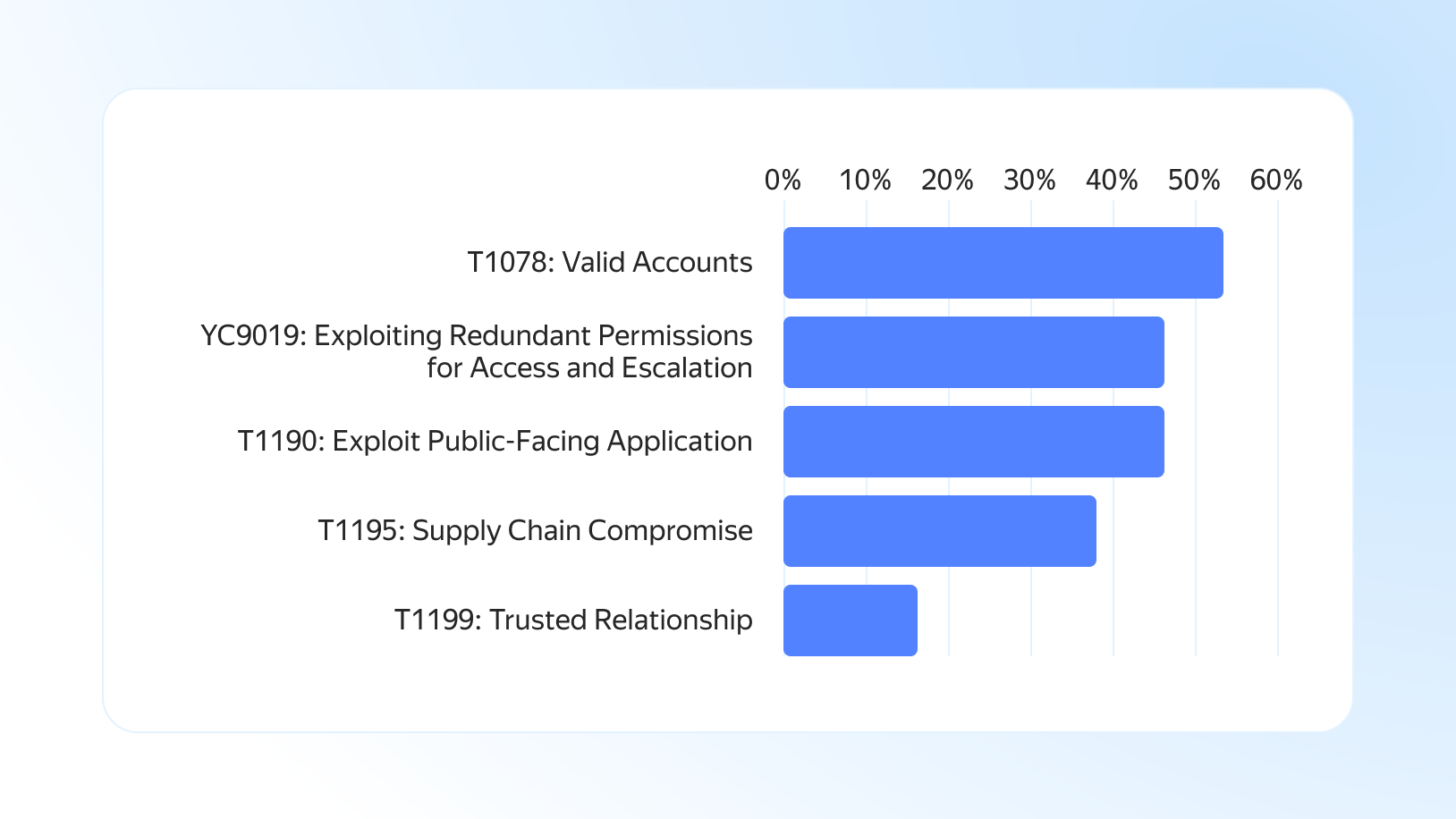

Топ‑5 наиболее используемых техник по MITRE ATT&CK® за первое полугодие 2025 года

Продукты безопасности Yandex Cloud в первом полугодии 2025 года отразили более 25 тыс. атак. Проанализировав попытки, мы смогли построить статистику наиболее часто используемых техник:

Безусловным лидером стала техника T1078: Valid Accounts (действительные учётные записи) с внушительными 54%. Этот факт — тревожный сигнал для безопасников. Он означает, что более половины всех попыток проникновения начинались не с изощрённых эксплойтов нулевого дня, а с использования злоумышленниками легитимных учётных данных, будь то пользователей или сервисных аккаунтов, добытых где‑то заранее.

- Причины: обычно это результат фишинга, утечек секретов из других сервисов, возможности перебора паролей в базах данных.

- Последствия: получив валидный доступ, злоумышленник действует как «свой» — это затрудняет обнаружение на начальных этапах и открывает широкие возможности для перемещения по сети, кражи данных или развёртывания вредоносного ПО.

Как уменьшить риски:

- Инвестировать в защиту Identity.

- Обязательно использовать многофакторную аутентификацию (MFA), регулярную ротацию ключей, мониторинг подозрительной активности при входах.

- Обучать персонал кибербезопасности.

На втором месте с одинаково высоким показателем в 45% стоят две техники: использование избыточных прав для доступа и повышения привилегий (YC9019) и эксплуатация уязвимостей в публичных приложениях (T1190). Причём избыточные права формируют опасное сочетание, как в случае использования заранее украденных учётных записей (T1078), о котором говорили выше, так и в случае эксплуатации уязвимостей в публичных приложениях.

Техника ярко высвечивает проблему чрезмерно либеральных политик доступа (IAM). Злоумышленники активно ищут и используют роли с ненужно широкими разрешениями (обычно admin на уровне облаков или фолдеров) для получения доступа к критическим ресурсам или быстрого повышения своих привилегий внутри облачной среды за счёт наличия связи между аккаунтами.

Эксплуатация уязвимостей в публичных приложениях — традиционная, но от этого не менее опасная техника. Веб‑интерфейсы управления, API или веб‑приложения с известными уязвимостями (чаще всего CMS и базы данных) остаются популярной точкой входа.

Как уменьшить риски:

- Соблюдать принцип минимальных привилегий для всех сущностей.

- Проводить регулярный аудит и харденинг всех публичных ресурсов: патчинг, WAF (Yandex Smart Web Security).

- Использовать политики доступа.

Значительный процент (38%) обнаруженных атак связан с техникой T1195: Supply Chain Compromise (компрометация цепочки поставок). Это подтверждает глобальный тренд: злоумышленники всё чаще атакуют не конечную цель напрямую, а доверенных сторонних поставщиков ПО, библиотек, обновлений или сервисов, которые использует жертва.

Как уменьшить риски:

- Тщательно проверять поставщиков.

- Сканировать сторонние компоненты (SCA), особенно опенсорсные.

- Контролировать целостность загружаемых пакетов, сегментировать сети для ограничения ущерба.

Технику T1199: Trusted Relationship (доверенные отношения) использовали в 15% предотвращённых атак. Хотя это самый низкий показатель в списке, её опасность не стоит недооценивать. Она предполагает злоупотребление доверием между организациями (партнёрами, подрядчиками, аффилированными лицами), имеющими санкционированный доступ к инфраструктуре или данным жертвы. Такие атаки сложнее обнаружить, так как доступ изначально легитимен.

Как уменьшить риски:

- Контроль и аудит доступа, предоставленного третьим сторонам.

- Чёткие SLA по безопасности в договорах.

- Сегментация доступа партнёров к минимально необходимым ресурсам.

Данные — главная цель

По нашей оценке, конечной целью 76% разобранных атак были облачные базы данных и объектные хранилища S3. Этот показатель хорошо демонстрирует основную мотивацию современной киберпреступности в гибридных средах. Злоумышленники фокусируют усилия на конечных местах хранения ценной информации — клиентских данных, интеллектуальной собственности, финансовых записях и критической бизнес‑аналитике.

Самые часто встречаемые недостатки, на которые опираются атакующие, — это три ключевые и, можно сказать, хронические уязвимости:

- слабые пароли,

- статичные секреты,

- ошибки конфигурации, открывающие прямой доступ к базам данным или S3.

Слабые или скомпрометированные пароли остаются проблемой, хотя иногда встречаются и базы без аутентификации, как это, например, было с кейсом DeepSeek, чья база ClickHouse® была доступна всему миру. Гораздо опаснее, однако, проблема статичных секретов — API‑ключей, токенов доступа, паролей приложений, — их прописывают в коде, конфигурационных файлах или образах контейнеров. Процесс майнинга таких секретов хорошо автоматизирован.

Интересный тренд — появление активности инсайдеров в облачных средах. Традиционно ассоциируясь с внутренними корпоративными сетями, угрозы от недобросовестных сотрудников проявляются и в облачных инфраструктурах. Такие акторы могут использовать свои привилегии для несанкционированного копирования, модификации или удаления данных из хранилищ или баз данных, намеренно оставлять запущенные виртуальные машины с привязанными сервисными аккаунтами в широком доступе.

Но есть и хорошая новость: хотя облако не устраняет инсайдерскую угрозу, оно делает её обнаружение значительно более простой задачей по сравнению с on‑premises‑сценарием за счёт наличия логирования всего, что происходит на уровне управления, с помощью сервиса Yandex Audit Trails — не оставить следов внутреннему злоумышленнику практически невозможно.

Как уменьшить риски:

- Инвентаризация и автоматизированный аудит хранилищ и баз на наличие чувствительных и важных данных. Со временем в любой инфраструктуре появляется проблема того, что важные данные и их производные могут оказаться не в тех хранилищах, в которых их ожидают увидеть разработчики и архитекторы. Инструменты автоматического сканирования с помощью модуля DSPM сервиса Yandex Security Deck, разметки хранилищ и баз данных позволяют решить эту проблему и выявить появление новых сущностей на ранних этапах.

- Автоматизированное обнаружение и ротация статичных секретов. Внедрение инструментов сканирования кода и конфигураций (Secrets Scanner) на наличие зашитых секретов. Обязательное использование защищённых хранилищ секретов (например, Yandex Lockbox) и регулярная автоматическая ротация статических ключей доступа. Использовать OS Login или отдельные учётные записи с персональными SSH‑ключами. Это повысит безопасность и упростит аудит.

- Сегментация сети и контроль исходящего трафика. Ограничение прямого доступа к критическим ресурсам (хранилищам и базам данных) из публичного интернета через механизмы VPC, Security Groups и Private Endpoints. Реализация детального контроля исходящего трафика (Egress Filtering) для предотвращения утечек данных даже при компрометации с блокировкой подключения к известным C2‑серверам или неожиданным внешним ресурсам.

- Активный мониторинг и анализ действий пользователей и сервисов. Централизованный сбор телеметрии и событий безопасности (особенно с использованием сервисов вроде Yandex Cloud Detection and Response и Yandex Audit Trails) для выявления аномальных паттернов доступа к данным (необычное время, объём, источник) и подозрительных операций (массовое скачивание, удаление). Применение аналитики поведения пользователей и сущностей (UEBA) для раннего обнаружения инсайдерских угроз или скомпрометированных аккаунтов.

- Автоматизация исправления базовых конфигурационных ошибок. Использование встроенных или сторонних инструментов Security Posture Management (CSPM) для непрерывного сканирования инфраструктуры на предмет распространённых ошибок безопасности (публичные S3‑бакеты, базы данных с публичным доступом, отсутствие защиты от удаления, отсутствие настроенных политик доступа по IP‑адресам) и их автоматического или полуавтоматического исправления согласно политикам безопасности.

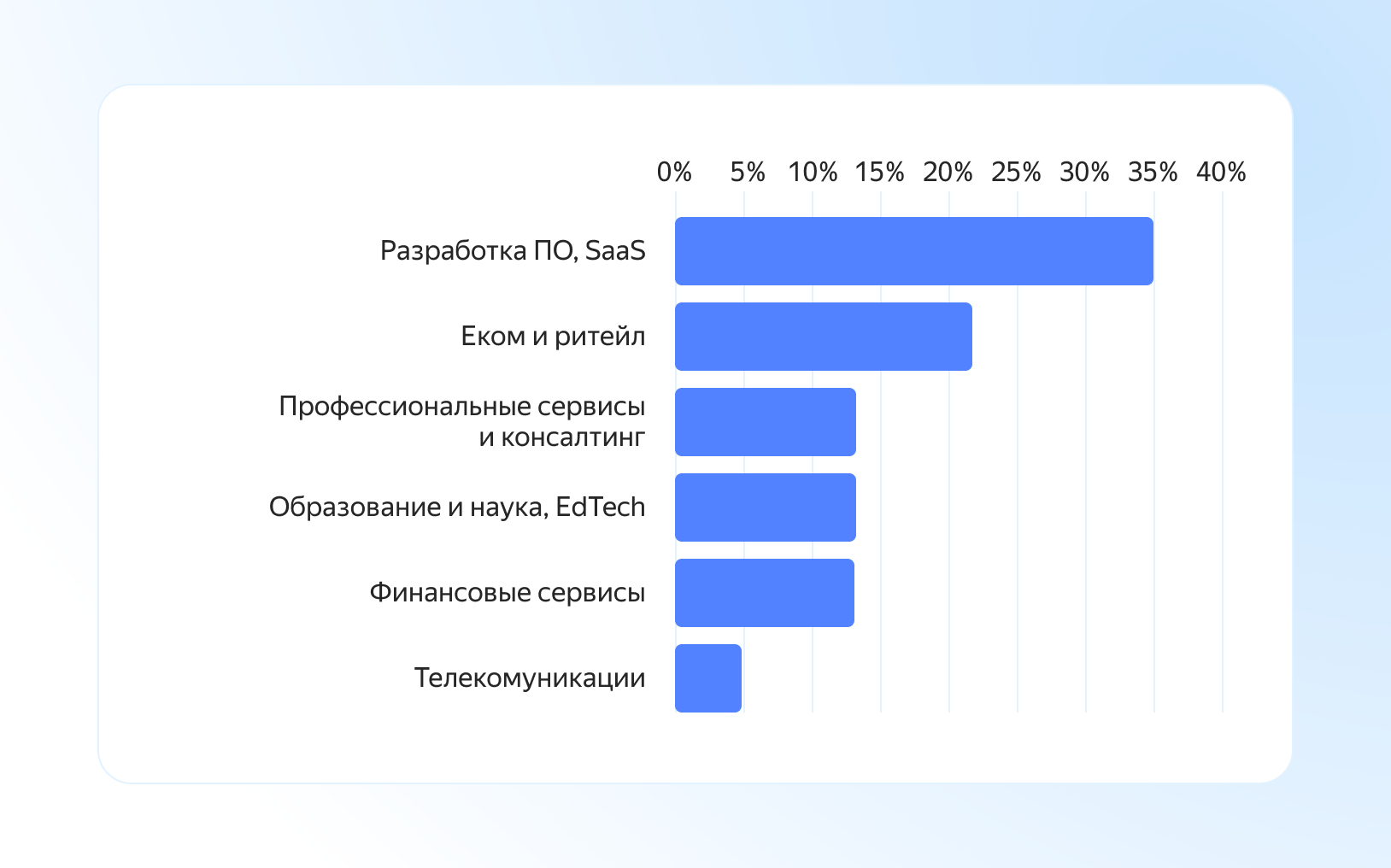

Анализ целей злоумышленников по видам деятельности

Анализ целей злоумышленников — сложная задача, так как многие атаки удаётся остановить до момента, когда стал понятен финальный вектор. Но общую картину можно восстановить, проанализировав инструментарий и действия злоумышленников.

По нашей статистике, в первой половине 2025 года злоумышленники чаще всего целились в компании сектора разработки ПО и различных SaaS‑сервисов — это более 35% случаев. Им интересно получить доступ к таким компаниям в первую очередь, чтобы дальше продолжить атаки на их клиентов через установленные доверительные отношения или цепочку поставок. Также злоумышленники могут найти секреты от учётных записей или других систем компаний — это сильно упрощает атаки вида credential stuffing, о которых мы говорили выше.

Распределение попыток атак на гибридную инфраструктуру по типам компаний, первое полугодие 2025-го

22% попыток атак было зафиксировано на компании сектора электронной коммерции и ритейла. Злоумышленники атакуют этот сектор из‑за обилия персональных данных пользователей, в том числе в программах лояльности и платёжной информации.

На четвёртом и пятом местах компании из области образования и науки, а также финансовые сервисы. Помимо попыток кражи данных клиентов и интеллектуальной собственности, встречались атаки, нацеленные на шифрование данных и требование выкупа за их расшифровку. Это лишний раз показывает, что важно заранее озаботиться устойчивостью к атакам, не забыть про резервное копирование данных и правильную настройку прав доступа к базам данным и объектным хранилищам.

Безопасность для ИИ, ИИ для безопасности: двустороннее движение

Мы находимся в центре цифровой революции, и внедрение технологий искусственного интеллекта стало неотъемлемой частью цифровой трансформации бизнеса. Но первое полугодие 2025 года наглядно продемонстрировало, что этот прогресс сопровождается новыми, специфическими векторами кибератак, требующими пересмотра подходов к безопасности. Параллельно искусственный интеллект сам становится мощным инструментом в арсенале защитников, существенно повышая эффективность процессов кибербезопасности.

При внедрении ИИ‑ассистента для помощи аналитикам SOC Yandex Cloud удалось сократить среднее время реакции (MTTR) на 30% за счёт суммаризации контекста и динамического создания плейбуков. Модули ИИ‑ассистента на базе YandexGPT анализируют поступающие данные информационной безопасности, запрашивают данные из SIEM и документации.

Это позволяет автоматически генерировать лаконичные и информативные суммаризации инцидента, выделяя ключевые события, затронутые системы, потенциальные векторы атаки и IoCs (Indicators of Compromise). Это резко сокращает время, которое аналитики тратят на сбор данных, и позволяет быстрее принимать решения.

Также ИИ‑ассистенты помогают с динамическим формированием и — в некоторых случаях — с автоматизацией выполнения шагов реагирования (плейбуков), адаптированных под конкретный контекст инцидента. Это ускоряет процесс первичной реакции на угрозу и восстановление нормальной работы.

Статистика за первое полугодие 2025 года показывает: основные риски в облаке связаны не столько со сложным прорывом периметра, сколько с компрометацией удостоверений, злоупотреблением легитимным доступом, мисконфигурациями и использованием известных уязвимостей.

Эти данные — хороший ориентир для организаций, мигрирующих или уже работающих в облаке. Важно отметить, что далеко не все компании используют встроенные механизмы облачной безопасности. Например, оставляя bucket policies в хранилищах без должной настройки, они отказываются от простого, но эффективного инструмента предотвращения инцидентов.

Для комплексной защиты облачные провайдеры всё чаще разрабатывают собственные сервисы безопасности. Со своей стороны для организаций, мигрирующих или уже работающих в облаке, мы рекомендуем инвестировать в защиту идентификации (MFA), например с помощью сервиса Yandex Identity Hub, регулярно пересматривать избыточные права с помощью сервиса Yandex Security Deck и модуля CIEM, проверять защиту публичных ресурсов и веб-приложений через Yandex Smart Web Security. И наряду с этим выстраивать систему мониторинга активности пользователей. Всё это даст максимальную отдачу в противостоянии актуальным киберугрозам.

Отчёт построен на аналитике и данных команды Yandex Cloud Detection and Response, аналитике от команд безопасности продуктов и инфраструктуры Yandex Cloud, данных мониторинга и реагирования на инциденты в экосистеме Yandex Cloud и партнёров за первое полугодие 2025 года.

Авторы отчёта:

- Юрий Наместников, руководитель Security Operations, Yandex Cloud

- Андрей Петриков, руководитель группы обнаружения и реагирования на угрозы, Yandex Cloud

- Евгений Грязнов, менеджер продукта безопасности, Yandex Cloud

В этой статье:

- Увеличение доли финансово мотивированных атак

- Гибридные инфраструктуры — новая мишень, учётные записи — основное поле битвы

- Топ‑5 наиболее используемых техник по MITRE ATT&CK® за первое полугодие 2025 года

- Данные — главная цель

- Анализ целей злоумышленников по видам деятельности

- Безопасность для ИИ, ИИ для безопасности: двустороннее движение