Балансировщики нагрузки в облаке: повышение доступности и отказоустойчивости

Yandex SWS и CDN: защита и ускорение сайтов для компаний любого масштаба

Yandex Smart Web Security (SWS) и собственная CDN Yandex Cloud делают сайты быстрыми и надёжно защищёнными и при этом полностью соответствуют российскому законодательству.

- Yandex Smart Web Security (SWS) — сервис, защищающий сайты и приложения от ботов, DDoS- и других веб-атак на 7-м уровне модели OSI.

- SWS фильтрует HTTP/HTTPS-трафик, отражает DDoS-атаки, блокирует ботов и предотвращает SQL-инъекции и XSS.

- В основе защиты SWS — профиль безопасности с набором политик фильтрации трафика.

- Сервис использует поведенческий анализ и машинное обучение, а при подозрительной активности автоматически подключает Yandex SmartCaptcha.

- Yandex Cloud CDN ускоряет загрузку контента, снижая нагрузку на бэкенд и ускоряя отклик.

- Основные возможности Yandex Cloud CDN: кеширование, экранирование источников, сегментация и параллельная загрузка, сжатие, гибкие HTTP-настройки, безопасный доступ, правила перезаписи и метрики.

- Связка SWS и CDN подходит российским компаниям, которым важно непрерывно обслуживать нагруженные веб-приложения, одновременно отражать DDoS-атаки и бот-трафик.

- Применение SWS и CDN особенно полезно для интернет-магазинов и маркетплейсов, медиа- и стриминговых платформ, финансовых и государственных сервисов, корпоративных порталов и SaaS-платформ.

Распределённая сеть серверов для кэширования и быстрой доставки веб-контента.

Веб-файрвол, фильтрующий HTTP-запросы и блокирующий атаки на приложение.

HTTP-запросы, эксплуатирующие уязвимости и перегружающие веб-приложения.

Внедрение вредоносных SQL-команд через поля ввода для несанкционированного доступа или изменения данных.

Встраивание вредоносного JavaScript-кода в веб-страницы для кражи данных или захвата сессий пользователей.

Abnormal Request Limiter — модуль, выявляющий и ограничивающий аномальные или чрезмерные HTTP-запросы к приложению.

Универсальный набор правил для WAF, защищающих веб-приложения от распространённых атак по рекомендациям OWASP — некоммерческой организации, создающей стандарты, руководства и инструменты для безопасности веб-приложений.

Ежегодно обновляемый список десяти наиболее критичных угроз безопасности веб-приложений, составляемый экспертами OWASP на основе анализа данных о реальных инцидентах. Включает такие угрозы, как нарушение контроля доступа, криптографические сбои, инъекции и другие. Служит основным ориентиром для разработчиков и специалистов по информационной безопасности при проектировании защиты приложений.

Перебор возможных паролей или ключей до нахождения верного.

Модуль WAF с открытым исходным кодом для фильтрации и защиты HTTP-трафика веб-приложений.

Параметр OWASP CRS в ModSecurity, задающий степень строгости и агрессивности применяемых правил.

HTTP-ответ, указывающий на превышение клиентом допустимого числа запросов за определённый период времени.

Компонент, равномерно распределяющий входящий трафик между серверами для повышения производительности и отказоустойчивости.

Фильтрация и ограничение IP- и транспортного (TCP/UDP) трафика для предотвращения перегрузки сетевых каналов и серверов.

В начале июня 2025 года российские провайдеры фактически остановили Cloudflare. Внутренний трафик платформы упал примерно на 30%

Обойти ограничения сложно: операторы вставляют ложные пакеты, разрывают сессии и жёстко режут объём передаваемых данных. Зарубежные CDN‑ и WAF‑сервисы недоступны: одни ушли с рынка, другие не готовы хранить данные в России.

В этой статье мы покажем, как Yandex Smart Web Security останавливает DDoS‑ и бот‑трафик, чем отличается наш Web Application Firewall (WAF) от зарубежных аналогов, зачем нужен Advanced Rate Limiter (ARL) и как Yandex Cloud CDN ускоряет загрузку контента. Разберём, как подключить SWS и CDN к уже работающей инфраструктуре и кому он особенно полезен.

Что такое Yandex Smart Web Security

Это облачный прокси‑сервис, защищающий сайты и приложения от ботов, DDoS‑ и других веб‑атак на 7‑м уровне модели OSI. Он фильтрует HTTP/HTTPS‑трафик, отражает DDoS‑атаки, блокирует ботов и предотвращает SQL‑инъекции и XSS. Сервис использует поведенческий анализ и машинное обучение, а при подозрительной активности автоматически подключает Yandex SmartCaptcha. Гибкая система белых и чёрных списков IP‑адресов позволяет тонко управлять доступом. В продукт заложен многолетний опыт и экспертиза Яндекса по защите собственных веб‑ресурсов.

Рассмотрим основные возможности сервиса.

Защита внешних веб‑приложений

Smart Web Security можно подключить к сайтам и приложениям, которые работают в собственной инфраструктуре или у сторонних хостеров.

Когда поступают входящие запросы, они могут попасть в два места: либо сразу на защищённый SWS-прокси-сервер, либо на виртуальный хост балансировщика нагрузки приложений Yandex Application Load Balancer, к которому уже подключен SWS.

Smart Web Security работает по принципу reverse-проксирования — это означает, что он выступает посредником между пользователями и вашим приложением. Его основная задача — отфильтровать нелегитимный трафик, пропуская только безопасные запросы к приложению.

В консоли видна подробная статистика: общее число запросов, сколько из них заблокировали правила WAF и ARL, а также распределение инцидентов по профилям безопасности.

Профили безопасности и WAF

В основе защиты SWS — профиль безопасности. Для каждого домена можно настроить собственные профили безопасности, которые содержат набор политик фильтрации трафика:

- защиту от DDoS,

- настройки веб‑файрвола,

- ограничения скорости.

Профиль безопасности включает три типа правил: базовые, Smart Protection и WAF.

Правило Smart Protection — это ключевой механизм, который защищает приложение от DDoS-атак и трафика ботов. Его алгоритм использует технологии машинного обучения и поведенческого анализа для блокировки нелегитимного трафика. Подозрительные запросы отправляются на верификацию в сервис SmartCaptcha.

Web Application Firewall защищает от эксплуатации различных уязвимостей веб-приложений и требует тонкой настройки, исходя из особенностей сервиса пользователя. При создании профиля WAF в него добавляется предустановленный набор правил OWASP Core Ruleset, который защищает от угроз из списка OWASP Top-10. WAF подключается к профилю безопасности в виде правила, наряду с базовыми правилами и Smart Protection.

Для каждого профиля WAF настраиваются два параметра: уровень аномальности и уровень строгости WAF (в ModSecurity он называется paranoia level). Благодаря этому можно тонко настраивать политики фильтрации для различных приложений и их компонентов.

Базовые правила — простые условия фильтрации трафика. Применяются для обработки запросов по их параметрам. Могут разрешить или запретить доступ, а также направлять трафик в SmartCaptcha для дополнительного анализа.

Все три типа правил поддерживают работу со списками IP-адресов.

Advanced Rate Limiter

Ограничение запросов настраивается в профиле ARL. Он работает после профиля безопасности, проверяя только трафик, прошедший через него. Advanced Rate Limiter защищает бэкенд от перегрузки: он ограничивает входящий трафик по заданным правилам. Инструмент предотвращает злоупотребления API и позволяет гибко выставлять лимиты по:

- IP‑адресу,

- URL,

- домену,

- HTTP‑методу и другим признакам.

Запросы можно объединять в группы. Режим «только логирование» помогает безопасно обкатать новые политики.

Если за выбранный интервал — от 1 секунды до 1 часа — счётчик превышает порог, ARL мгновенно отклоняет лишние обращения и возвращает код 429 Too Many Requests. Условия срабатывания задаются по диапазонам IP, регулярным выражениям или HTTP‑заголовкам, поэтому инструмент одинаково эффективен против массовых атак и точечных попыток перегрузки.

Обратное проксирование как защита

SWS‑прокси становится единой точкой входа. У него собственный публичный IP‑адрес, поэтому реальный адрес бэкенда остаётся скрытым. Весь трафик сначала приходит на SWS-прокси сервер, где настроен балансировщик нагрузки. Он равномерно распределяет запросы между экземплярами приложения и одновременно обеспечивает базовую L3/L4‑защиту от DDoS‑атак.

Запись DNS, связывающая доменное имя с его IPv4-адресом для маршрутизации трафика.

Цифровой сертификат для шифрования и проверки подлинности соединения по протоколу TLS.

Географически распределённые серверы CDN, ближе к пользователям для быстрой отдачи контента.

Чтобы связать домен с сервисом, владелец ресурса добавляет в DNS A‑запись с IP‑адресом прокси. TLS‑сертификат можно загрузить из Yandex Certificate Manager или выпустить через бесплатный публичный центр сертификации Let’s Encrypt. Сервис сам следит за сроком действия сертификата и тем, чтобы приватный ключ соответствовал ему.

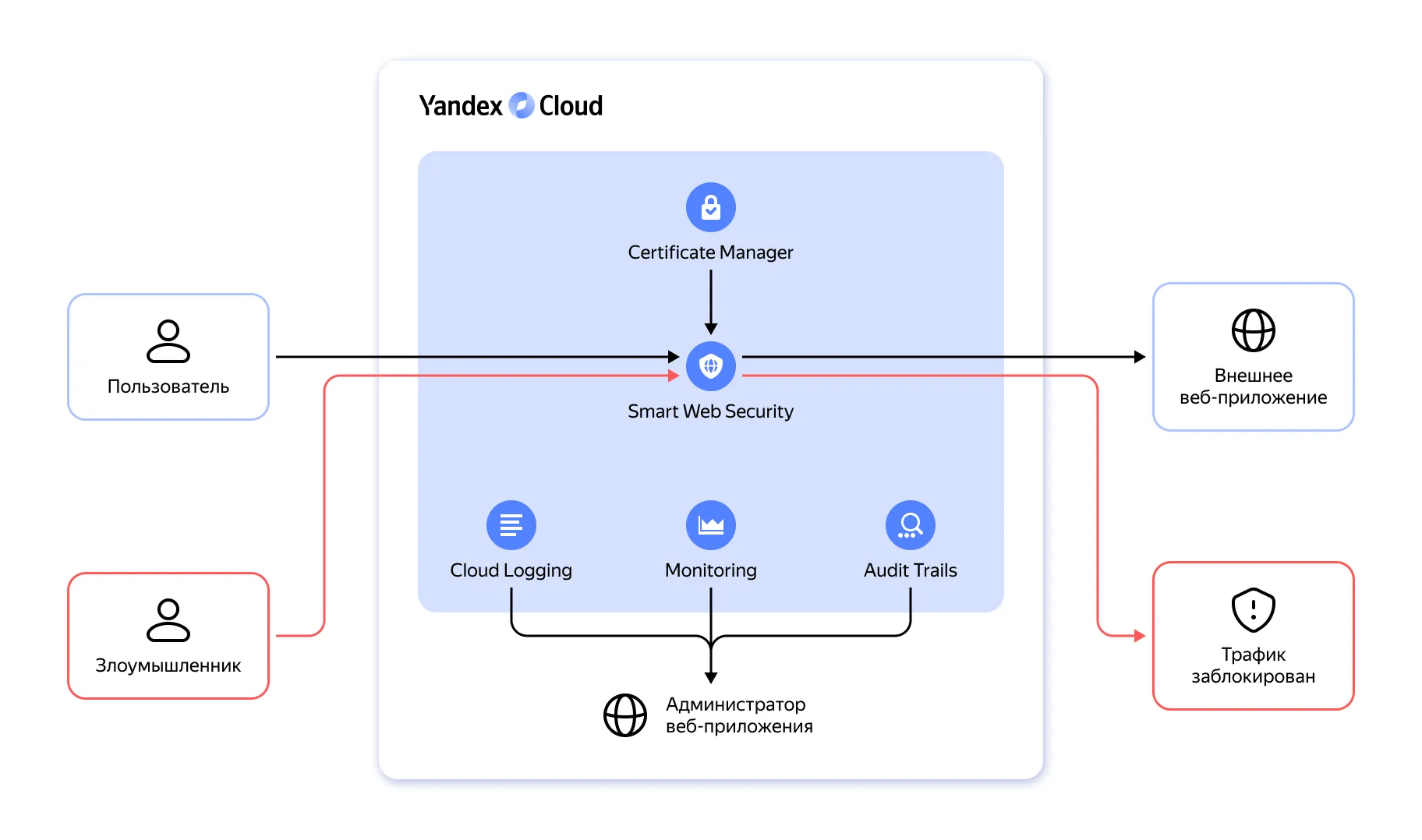

Архитектура Smart Web Security

Каждый прокси‑узел Smart Web Security разворачивается в Yandex Cloud и получает собственный выделенный публичный IP‑адрес.

Чтобы обрабатывать HTTPS‑трафик, администратор загружает сертификат и закрытый ключ в менеджер сертификатов. После этого SWS завершает TLS‑сеанс, анализирует данные и заново шифрует их перед отправкой в бэкенд.

К одному прокси можно привязать несколько доменов — например, разделить рабочую и тестовую среду — и задать отдельные политики безопасности для каждой площадки. Сервис подробно журналирует события: логи можно сохранять полностью или фильтровать по заданным условиям.

Поток трафика через Smart Web Security и связанные сервисы Yandex Cloud.Схема иллюстрирует, как Yandex Smart Web Security («синий щит» в центре) в периметре Yandex Cloud принимает весь входящий L7-трафик от пользователей и потенциальных злоумышленников. Через интеграцию с Yandex Certificate Manager сервис заверяет TLS-сертификаты, после чего анализирует запросы: «чистые» (чёрная стрелка) перенаправляются к внешнему веб-приложению, а подозрительные или вредоносные (красная стрелка) блокируются. Одновременно Smart Web Security отправляет события и метрики в Yandex Cloud Logging, Yandex Monitoring и Yandex Audit Trails, чтобы администратор приложения мог отслеживать журналы, алерты и аудит происходящего.

Рабочее окружение, где приложение доступно реальным пользователям и требует максимальной стабильности и безопасности.

Цифровой сертификат для шифрования и проверки подлинности соединения по протоколу TLS.

HTTP-заголовок, задающий правила кэширования ответа: max-age, no-cache, must-revalidate и другими.

Заблаговременная загрузка ресурсов в кэш для ускорения последующих запросов.

Формат сжатия данных с использованием алгоритма DEFLATE, уменьшающий объём передаваемых HTTP-ответов.

Механизм HTTP-заголовков, управляющий доступом к ресурсам между разными доменами.

Classless Inter-Domain Routing — формат записи сети в виде IP/длина_префикса, определяющий диапазон IP-адресов.

HTTP-заголовок, задающий правила кэширования ответа: max-age, no-cache, must-revalidate и другими.

Ситуация, когда запрошенный ресурс найден в кэше и возвращён без обращения к исходному серверу.

Сервер, хранящий оригинальный контент и обслуживающий запросы CDN или прокси.

Time To Live — время жизни DNS- или кэш-записи до её автоматического истечения и обновления.

Набор директив HTTP-заголовка для задания и наследования правил кэширования.

Принудительная очистка кэша: удаление контента до истечения его TTL.

HTTP-заголовок, сообщающий серверу, что клиент готов принять ответ, сжатый в формате gzip.

Стандартизованные обозначения форматов данных (например, text/html, image/png) для правильной обработки контента.

Инструкции веб-сервера, динамически изменяющие и перенаправляющие URL-запросы без правки исходных ссылок.

Профили безопасности

Политика защиты объединяет правила WAF и ARL, списки IP‑адресов и настройки Yandex SmartCaptcha. Для каждого правила можно выбрать действие — блокировка, пропуск или только логирование — и описать условия срабатывания.

Гибкие пороги аномальности и уровни строгости (паранойи) помогают адаптировать WAF к особенностям вашего приложения. ARL анализирует лишь трафик, уже отфильтрованный WAF, что повышает отказоустойчивость и снижает нагрузку на инфраструктуру.

Любые изменения конфигурации применяются без простоев и начинают действовать в течение нескольких минут.

Почему SWS: ключевые возможности и роль CDN

Smart Web Security сочетает гибко настраиваемую фильтрацию трафика с высокой скоростью обработки. Рассмотрим, какие функции делают сервис подходящим для компаний любого масштаба — от небольшого бизнеса до enterprise‑уровня.

Веб‑защита

Мы построили многоуровневый щит:

- Фильтр от DDoS‑атак и ботов. Прокси‑узел отсеивает избыточные запросы и подозрительные шаблоны поведения, а встроенная Yandex SmartCaptcha отличает людей от ботов.

- WAF на базе OWASP CRS. Обнаруживает SQL‑инъекции, XSS и другие уязвимости. Уровни чувствительности легко настроить под собственные риски.

- Расширенный лимитер запросов (Advanced Rate Limiter). Гибкие правила по IP‑адресу, пути URL и любым другим атрибутам защищают API и контент от перегрузки даже при резких всплесках трафика.

Покрытие и производительность

Точки присутствия облака распределены по всей стране, поэтому задержки минимальны, а сервис соответствует требованиям региональных заказчиков. Весь трафик от пользователя до прокси проходит внутри сети Yandex Cloud. Узлы размещены сразу в нескольких зонах доступности, что обеспечивает высокую отказоустойчивость.

Гибкость использования

SWS одинаково удобен как для сервисов в Yandex Cloud, так и для внешних ресурсов. Типовая интеграция через прокси-сервер SWS занимает порядка 15–20 минут — этого достаточно, чтобы создать security-профиль и подключить его к ресурсу.

Для каждой площадки легко задать собственные правила, при необходимости включить или отключить WAF, Advanced Rate Limiter и Yandex SmartCaptcha. Платформа поддерживает несколько адресов на одном узле и несколько узлов для разных окружений — production, staging и другие.

Роль CDN

Yandex Cloud CDN берёт на себя доставку статического и медиаконтента, снижая нагрузку на бэкенд и ускоряя отклик. Ниже — основные возможности платформы:

| Ключевая функция | Описание |

|---|---|

| Кеширование | Файлы копируются на пограничные узлы и отдаются с ближайшей точки. Время жизни задаётся заголовком Cache‑Control или настройками ресурса. По истечении настроенного времени кеширования объект помечается как expired, и при следующем запросе будет загружена новая копия с источника. Для крупного контента доступны предварительная загрузка (prefetch) и выборочная и полная очистка кеша. |

| Экранирование источников | Платная функция для снижения нагрузки на источники. Использует экранирующие серверы как промежуточное звено между CDN-серверами и источником, что уменьшает количество запросов к оригинальному источнику и снижает время ответа. |

| Сегментация и параллельная загрузка | Объекты объёмом более 10 Мб разбиваются на блоки по 10 Мб и скачиваются одновременно — медиаконтент приходит заметно быстрее. Пользователь получает целый файл, хотя на серверах он хранится «по кусочкам». |

| Сжатие | Если браузер поддерживает компрессию, данные отправляются в формате gzip. JS, JSON, XML, HTML, CSS, SVG и другие текстовые форматы ужимаются, экономя трафик и время загрузки. |

| Гибкие HTTP‑настройки | Перенаправление HTTP → HTTPS, собственные TLS‑сертификаты или автоматический выпуск Let’s Encrypt, правка заголовков, ограничение методов, CORS и выбор доменов (включая IDN) — всё конфигурируется в пару кликов. |

| Безопасный доступ | Подписанные ссылки с токеном и временем жизни, а также белые и чёрные списки IP‑адресов в формате CIDR гарантируют, что контент доступен только тем, кому он нужен. |

| Правила перезаписи (Rewrite) | Можно менять пути до источника с учётом куки, параметров строки запроса и заголовков — удобно при реорганизации каталога или переносе сайта. |

| Метрики | Встроенные отчёты показывают объём отданного и запрошенного трафика, количество запросов и долю кэш-хитов — достаточно, чтобы оценить выгоду и оптимизировать расходы. |

В связке SWS и CDN прокси фильтрует подозрительные запросы, а CDN быстро выдаёт статику. Такое решение повышает производительность и надёжность и оптимально подходит для определённого круга задач.

Технические особенности Yandex Cloud CDN

Чтобы раздать контент, сначала создают объект CDN. Он объединяет:

- группу origin‑серверов,

- одно‑два (или больше) доменных имён,

- набор настроек.

При создании объекта указывают, где лежат данные — в Yandex Object Storage, на виртуальной машине или за Yandex Application Load Balancer. Тут же задают доменное имя, а также правила работы соединений на стороне клиента и на стороне origin‑серверов. Затем остаётся включить кеш, задать HTTP‑заголовки и настроить CORS, сжатие и сегментацию.

Каждый CDN‑сервер хранит кешированную копию объекта. Когда TTL истекает либо исходник меняется, сеть загружает свежую версию. Параметры хранения можно унаследовать из директив Cache‑Control или задать вручную. Для принудительной очистки есть purge: операция удаляет отдельные файлы или целые каталоги без глобального сброса. Предзагрузка (prefetch) ускоряет выдачу «тяжёлых» данных, заранее кешируя их на CDN-серверы.

Чтобы повысить пропускную способность, сервис сегментирует загрузку: запрос к крупному файлу разбивается на части и выполняется параллельно, а клиент получает цельный объект, даже если на CDN-серверах он хранится кусками. Если браузер присылает заголовок Accept-Encoding: gzip, сеть автоматически сжимает все поддерживаемые MIME‑типы.

Доступ ограничивают двумя способами:

-

Защищённые токены — подписанная ссылка содержит хеш, срок действия, путь к объекту и, при необходимости, доверенный IP‑адрес.

-

Политика по адресам — можно задать белый или чёрный список и оформить исключения в CIDR‑формате.

Вместе эти механизмы позволяют строить платные подписки и защищать чувствительные данные.

Кому пригодится связка SWS и CDN

Применение SWS и CDN подойдёт российским компаниям, которым важно непрерывно обслуживать нагруженные веб‑приложения, одновременно отражать DDoS‑атаки и бот‑трафик. Особенно ярко преимущества сервисов проявляются в следующих сценариях:

- Интернет‑магазины и маркетплейсы. Во время распродаж трафик растёт мгновенно, а боты пытаются выкупить весь ассортимент. Профиль безопасности Smart Web Security включает Web Application Firewall и ограничитель запросов — Advanced Rate Limiter. Yandex CDN снимает нагрузку с бэкенда и ускоряет отдачу статики и изображений.

- Медиа‑ и стриминговые платформы. Аудио‑ и видеоконтент требовательны к пропускной способности и минимальной задержке. Сегментация и кэширование позволяют отдавать «тяжёлые» файлы без промедления, а сервис надёжно защищает от DDoS.

- Финансовые и государственные сервисы. Порталы, работающие с персональными данными, обязаны поддерживать высокую доступность и соответствовать строгим регламентам. SWS защищает веб‑платежи, API и личные кабинеты, а списки доверенных IP закрывают административные разделы.

- Корпоративные порталы и SaaS‑платформы. Внутренним ресурсам и клиентским сервисам требуются гибкие правила доступа и стойкость к пиковым всплескам. Advanced Rate Limiter ограничивает частоту API‑запросов, а CDN мгновенно доставляет фронтенд и статические файлы.

При этом возможности Smart Web Security и Yandex CDN не ограничиваются перечисленными ситуациями: сервисы масштабируются под проекты любого размера и отрасли — от небольших стартапов до крупных промышленно‑финансовых платформ.

Продукт ориентирован на средний и крупный бизнес: бесплатного тарифа нет, а при миграции придётся вручную настраивать DNS и сертификаты. В отличие от Cloudflare, глобальной сети узлов и «однокнопочной» миграции пока нет, зато все задачи производительности и безопасности внутри России закрываются полностью.

Как развернуть связку SWS и CDN:

- Прокси Smart Web Security создаётся в консоли Yandex Cloud: выбираются сервис Smart Web Security, имя, регион и тип прокси. После создания сервис выдаёт IP-адрес, который затем используется для перенаправления трафика.

- TLS-сертификат подготавливается в Yandex Certificate Manager: оформляется управляемый сертификат или загружается собственный, после чего он привязывается к прокси-серверу для расшифровки входящего HTTPS-трафика.

- Домены и DNS настраиваются добавлением доменных имён и указанием для них A-записей с IP прокси. При необходимости каждому домену назначается отдельный профиль безопасности с Web Application Firewall, Advanced Rate Limiter и Yandex SmartCaptcha.

- Правила защиты описываются следующим образом: в WAF выбирается соответствующий набор правил OWASP CRS и задаётся порог аномальности. В Advanced Rate Limiter устанавливаются лимиты по IP, пути, методу и интервалу. Yandex SmartCaptcha включается для отсечения ботов.

- Переключение трафика выполняется после обновления DNS-записей. Спустя несколько минут запросы начинают проходить через прокси, а сервис приступает к фильтрации и балансировке нагрузки.

- Ресурс Yandex CDN добавляется в одноимённом разделе: указываются источники, домены и базовые параметры соединений. Активируется кеширование, задаётся TTL для файлов и настраивается предзагрузка «тяжёлых» объектов.

- Дополнительные опции при необходимости включают сжатие, сегментацию, CORS-политику, защищённые токены и IP-ограничения. Правила Rewrite позволяют изменять пути к источнику без правки ссылок на сайте.

- Проверка работы и мониторинг метрик осуществляются через SWS и CDN: отслеживаются число запросов, объём переданного трафика, доля кеш-хитов и количество заблокированных попыток, при этом при необходимости настраиваются алерты и логирование для оперативного реагирования.

Следуя этим шагам, получится плавно перенести сервис на SWS и CDN, ускорить работу сайта и защититься от сетевых угроз.