Реализация защищенной высокодоступной сетевой инфраструктуры с выделением DMZ на основе UserGate NGFW

С помощью руководства вы развернете защищенную сетевую инфраструктуру на основе UserGate Next-Generation Firewallmgmt содержит ресурсы для управления инфраструктурой. В облаке каждому сегменту соответствует свой каталог и своя облачная сеть VPC. Связь между сегментами происходит через виртуальную машину Next-Generation Firewall (NGFW)

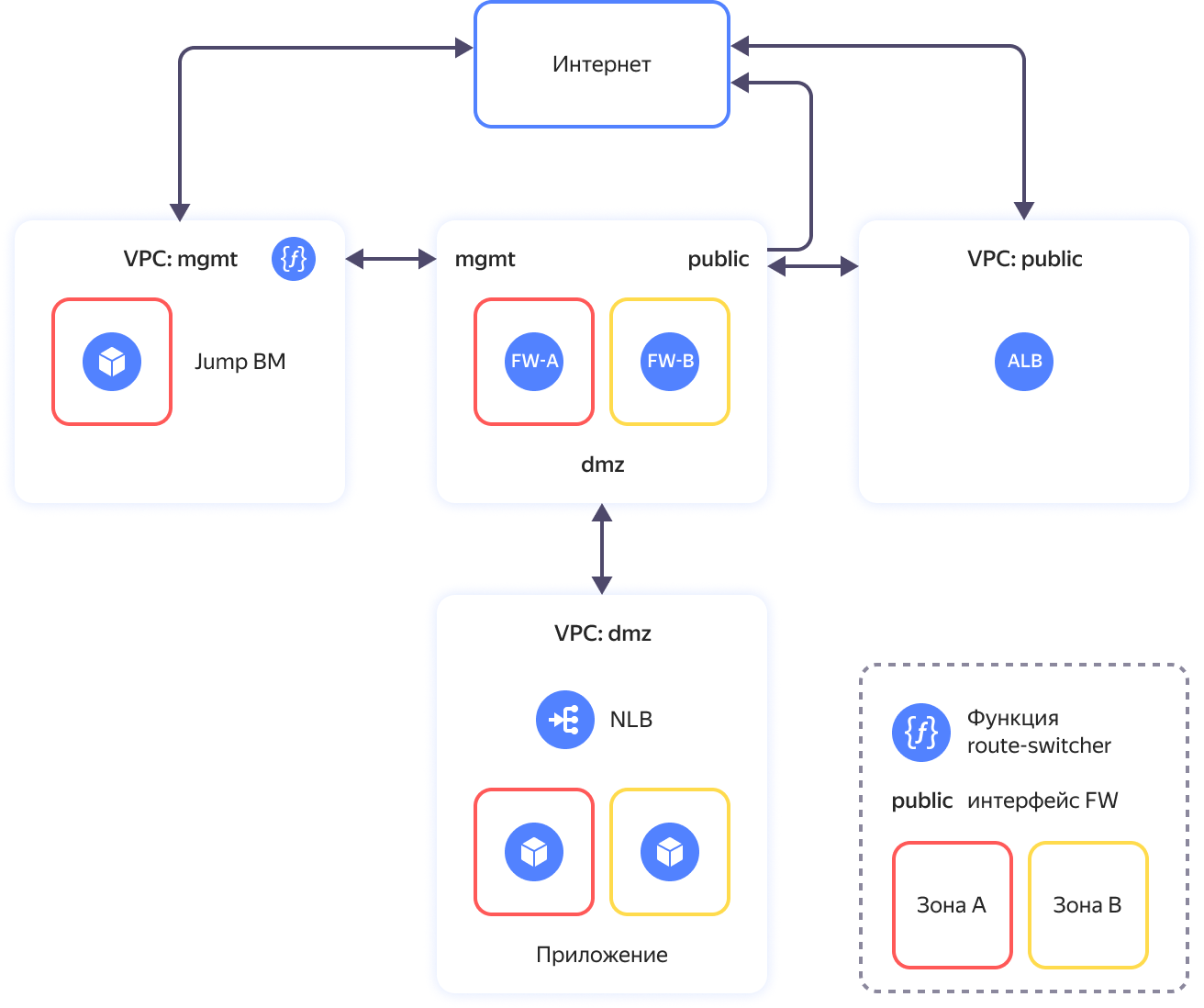

Схема решения представлена ниже.

Решение включает следующие основные сегменты (каталоги):

- Каталог public предназначен для размещения ресурсов с доступом из интернет.

- Каталог mgmt предназначен для управления облачной инфраструктурой и размещения служебных ресурсов. Включает в себя две ВМ для защиты инфраструктуры и сегментации сети на зоны безопасности (fw-a и fw-b) и ВМ c настроенным WireGuard VPN

- Каталог dmz предоставляет возможность публикации приложений с открытым доступом из внешней сети интернет.

Более подробное описание приведено в репозитории проекта

Чтобы развернуть защищенную высокодоступную сетевую инфраструктуру с выделением DMZ на основе UserGate Next-Generation Firewall:

- Подготовьте облако к работе.

- Подготовьте окружение.

- Разверните ресурсы.

- Настройте NGFW.

- Включите работу модуля route-switcher.

- Протестируйте работоспособность и отказоустойчивость решения.

- Требования к развертыванию в продуктивной среде.

Если созданные ресурсы вам больше не нужны, удалите их.

Next-Generation Firewall

NGFW используется для защиты и сегментации облачной сети с выделением DMZ зоны для размещения публичных приложений.

В Yandex Cloud Marketplace доступно несколько вариантов NGFW. В данном сценарии используется решение UserGate NGFW, предоставляющее следующие возможности:

- межсетевое экранирование;

- обнаружение и предотвращение вторжений;

- управление трафиком и контроль доступа в интернет;

- контент-фильтрация и контроль приложений;

- VPN-сервер;

- потоковый антивирус;

- защита от DoS-атак и сетевого флуда.

UserGate NGFW в данном руководстве настроен с базовыми правилами межсетевого экранирования и NAT трансляций.

Подробнее познакомиться с возможностями UserGate NGFW можно в документации

Подготовьте облако к работе

Зарегистрируйтесь в Yandex Cloud и создайте платежный аккаунт:

- Перейдите в консоль управления

- На странице Yandex Cloud Billing

ACTIVEилиTRIAL_ACTIVE. Если платежного аккаунта нет, создайте его и привяжите к нему облако.

Если у вас есть активный платежный аккаунт, вы можете создать или выбрать каталог, в котором будет работать ваша инфраструктура, на странице облака

Подробнее об облаках и каталогах.

Необходимые платные ресурсы

В стоимость поддержки инфраструктуры входит:

- плата за постоянно работающие ВМ (см. тарифы Yandex Compute Cloud);

- плата за использование Application Load Balancer (см. тарифы Yandex Application Load Balancer);

- плата за использование Network Load Balancer (см. тарифы Yandex Network Load Balancer);

- плата за использование публичных IP-адресов и исходящий трафик (см. тарифы Yandex Virtual Private Cloud);

- плата за использование функций (см. тарифы Yandex Cloud Functions);

- плата за использование UserGate NGFW.

Необходимые квоты

Важно

В руководстве предполагается развертывание ресурсоемкой инфраструктуры.

Убедитесь, что в облаке достаточно квот и они не заняты ресурсами для других задач.

Количество занимаемых руководством ресурсов

| Ресурс | Количество |

|---|---|

| Каталоги | 3 |

| Группы виртуальных машин | 1 |

| Виртуальные машины | 5 |

| vCPU виртуальных машин | 14 |

| RAM виртуальных машин | 38 ГБ |

| Диски | 5 |

| Объем SSD дисков | 400 ГБ |

| Объем HDD дисков | 30 ГБ |

| Облачные сети | 3 |

| Подсети | 6 |

| Таблицы маршрутизации | 2 |

| Группы безопасности | 6 |

| Статические публичные IP-адреса | 4 |

| Публичные IP-адреса | 4 |

| Статические маршруты | 5 |

| Бакеты | 1 |

| Cloud функции | 1 |

| Триггеры для cloud функций | 1 |

| Общий объем RAM всех запущенных функций | 128 МБ |

| Балансировщики NLB | 2 |

| Целевые группы для NLB | 2 |

| Балансировщики ALB | 1 |

| Группы бэкендов для ALB | 1 |

| Целевые группы для ALB | 1 |

Подготовьте окружение

Создайте сервисный аккаунт с правами администратора на облако

-

В консоли управления

-

В списке сервисов выберите Identity and Access Management.

-

Нажмите кнопку Создать сервисный аккаунт.

-

Введите имя сервисного аккаунта, например,

sa-terraform.Требования к формату имени:

- длина — от 3 до 63 символов;

- может содержать строчные буквы латинского алфавита, цифры и дефисы;

- первый символ — буква, последний — не дефис.

Имя сервисного аккаунта должно быть уникальным в рамках облака.

-

Нажмите кнопку Создать.

-

Назначьте сервисному аккаунту роль администратора:

- На стартовой странице

- Перейдите на вкладку Права доступа.

- Нажмите кнопку Настроить доступ.

- В открывшемся окне выберите раздел Сервисные аккаунты и выберите сервисный аккаунт

sa-terraform. - Нажмите кнопку

admin. - Нажмите кнопку Сохранить.

- На стартовой странице

Если у вас еще нет интерфейса командной строки Yandex Cloud (CLI), установите и инициализируйте его.

По умолчанию используется каталог, указанный при создании профиля CLI. Чтобы изменить каталог по умолчанию, используйте команду yc config set folder-id <идентификатор_каталога>. Также для любой команды вы можете указать другой каталог с помощью параметров --folder-name или --folder-id.

-

Создайте сервисный аккаунт:

yc iam service-account create --name sa-terraformГде

name— имя сервисного аккаунта. Требования к имени:- длина — от 3 до 63 символов;

- может содержать строчные буквы латинского алфавита, цифры и дефисы;

- первый символ — буква, последний — не дефис.

Результат:

id: ajehr0to1g8b******** folder_id: b1gv87ssvu49******** created_at: "2024-01-04T09:03:11.665153755Z" name: sa-terraform -

Назначьте аккаунту роль администратора:

yc resource-manager cloud add-access-binding <идентификатор_облака> \ --role admin \ --subject serviceAccount:<идентификатор_сервисного_аккаунта>Результат:

done (1s)

Чтобы создать сервисный аккаунт, воспользуйтесь методом REST API create для ресурса ServiceAccount или вызовом gRPC API ServiceAccountService/Create.

Чтобы назначить сервисному аккаунту роль на облако или каталог, воспользуйтесь методом REST API updateAccessBindings для ресурса Cloud или Folder:

-

Выберите роль, которую хотите назначить сервисному аккаунту. Описание ролей можно найти в документации Yandex Identity and Access Management в справочнике ролей Yandex Cloud.

-

Узнайте ID каталога с сервисными аккаунтами.

-

Получите IAM-токен для аутентификации в API Yandex Cloud.

-

Получите список сервисных аккаунтов в каталоге, чтобы узнать их идентификаторы:

export FOLDER_ID=b1gvmob95yys******** export IAM_TOKEN=CggaATEVAgA... curl \ --header "Authorization: Bearer ${IAM_TOKEN}" \ "https://iam.api.cloud.yandex.net/iam/v1/serviceAccounts?folderId=${FOLDER_ID}"Результат:

{ "serviceAccounts": [ { "id": "ajebqtreob2d********", "folderId": "b1gvmob95yys********", "createdAt": "2018-10-18T13:42:40Z", "name": "my-robot", "description": "my description" } ] } -

Сформируйте тело запроса, например в файле

body.json. В свойствеactionукажитеADD, в свойствеroleId— нужную роль, напримерeditor, а в свойствеsubject— типserviceAccountи идентификатор сервисного аккаунта:body.json:

{ "accessBindingDeltas": [{ "action": "ADD", "accessBinding": { "roleId": "editor", "subject": { "id": "ajebqtreob2d********", "type": "serviceAccount" } } }] } -

Назначьте роль сервисному аккаунту. Например, на каталог с идентификатором

b1gvmob95yys********:export FOLDER_ID=b1gvmob95yys******** export IAM_TOKEN=CggaAT******** curl \ --request POST \ --header "Content-Type: application/json" \ --header "Authorization: Bearer ${IAM_TOKEN}" \ --data '@body.json' \ "https://resource-manager.api.cloud.yandex.net/resource-manager/v1/folders/${FOLDER_ID}:updateAccessBindings"

Установите необходимые утилиты

-

Установите Git

sudo apt install git -

Установите Terraform:

-

Перейдите в корневую папку:

cd ~ -

Создайте папку

terraformи перейдите в нее:mkdir terraform cd terraform -

Скачайте файл

terraform_1.9.5_linux_amd64.zip:curl \ --location \ --remote-name \ https://hashicorp-releases.yandexcloud.net/terraform/1.9.5/terraform_1.9.5_linux_amd64.zip -

Установите утилиту

zipи распакуйте zip-архив:apt install zip unzip terraform_1.9.5_linux_amd64.zip -

Добавьте путь к папке, в которой находится исполняемый файл, в переменную

PATH:export PATH=$PATH:~/terraform -

Убедитесь, что Terraform установлен, выполнив команду:

terraform -help

-

-

Создайте конфигурационный файл с указанием источника провайдеров для Terraform:

-

Создайте файл

.terraformrcс помощью встроенного редактораnano:cd ~ nano .terraformrc -

Добавьте в него следующий блок:

provider_installation { network_mirror { url = "https://terraform-mirror.yandexcloud.net/" include = ["registry.terraform.io/*/*"] } direct { exclude = ["registry.terraform.io/*/*"] } }Подробнее о настройках зеркал см. в документации Terraform

-

Разверните ресурсы

-

Клонируйте репозиторий

yc-dmz-with-high-available-usergate-ngfw:git clone https://github.com/yandex-cloud-examples/yc-dmz-with-high-available-usergate-ngfw.git cd yc-dmz-with-high-available-usergate-ngfw -

Настройте профиль CLI для выполнения операций от имени сервисного аккаунта:

CLIЕсли у вас еще нет интерфейса командной строки Yandex Cloud (CLI), установите и инициализируйте его.

По умолчанию используется каталог, указанный при создании профиля CLI. Чтобы изменить каталог по умолчанию, используйте команду

yc config set folder-id <идентификатор_каталога>. Также для любой команды вы можете указать другой каталог с помощью параметров--folder-nameили--folder-id.-

Создайте авторизованный ключ для сервисного аккаунта и запишите его файл:

yc iam key create \ --service-account-id <идентификатор_сервисного_аккаунта> \ --folder-id <id_каталога_с_сервисным_аккаунтом> \ --output key.jsonГде:

service-account-id— идентификатор сервисного аккаунта;folder-id— идентификатор каталога, в котором создан сервисный аккаунт;output— имя файла с авторизованным ключом.

Результат:

id: aje8nn871qo4******** service_account_id: ajehr0to1g8b******** created_at: "2023-03-04T09:16:43.479156798Z" key_algorithm: RSA_2048 -

Создайте профиль CLI для выполнения операций от имени сервисного аккаунта:

yc config profile create sa-terraformРезультат:

Profile 'sa-terraform' created and activated -

Задайте конфигурацию профиля:

yc config set service-account-key key.json yc config set cloud-id <идентификатор_облака> yc config set folder-id <идентификатор_каталога>Где:

service-account-key— файл с авторизованным ключом сервисного аккаунта;cloud-id— идентификатор облака;folder-id— идентификатор каталога.

-

Добавьте аутентификационные данные в переменные окружения:

export YC_TOKEN=$(yc iam create-token)

-

-

Получите IP-адрес вашего ПК:

curl 2ip.ruРезультат:

192.2**.**.** -

Откройте файл

terraform.tfvarsс помощью редактораnanoи отредактируйте:-

Строку, содержащую идентификатор облака:

cloud_id = "<идентификатор_облака>" -

Строку, содержащую список разрешенных публичных IP-адресов для доступа к ВМ

jump-vm:trusted_ip_for_access_jump-vm = ["<внешний_IP_адрес_вашего_ПК>/32"]

Описание переменных в terraform.tfvars

Название

параметраНужно

изменениеОписание Тип Пример cloud_idда Идентификатор вашего облака в Yandex Cloud stringb1g8dn6s3v2e********az_name_list- Список из двух зон доступности Yandex Cloud для размещения ресурсов list(string)["ru-central1-a", "ru-central1-b"]security_segment_names- Список названий сегментов. Первый сегмент для размещения ресурсов управления, второй с публичным доступом в интернет, третий для DMZ. Если требуются дополнительные сегменты, то нужно добавлять их в конец списка. При добавлении сегмента обязательно добавьте префиксы для подсетей в списки zone1_subnet_prefix_listиzone2_subnet_prefix_list.list(string)["mgmt", "public", "dmz"]zone1_subnet_prefix_list- Список сетевых префиксов в первой зоне доступности для подсетей, соответствующих списку названия сегментов security_segment_names. По одному префиксу для сегмента.list(string)["192.168.1.0/24", "172.16.1.0/24", "10.160.1.0/24"]zone2_subnet_prefix_list- Список сетевых префиксов во второй зоне доступности для подсетей, соответствующих списку названия сегментов security_segment_names. По одному префиксу для сегмента.list(string)["192.168.2.0/24", "172.16.2.0/24", "10.160.2.0/24"]public_app_port- TCP порт для опубликованного в DMZ приложения для подключения из интернет number80internal_app_port- Внутренний TCP порт опубликованного в DMZ приложения, на который NGFW будет направлять трафик. Может отличаться от public_app_portили совпадать с ним.number8080trusted_ip_for_access_jump-vmда Список публичных IP-адресов/подсетей, с которых разрешено подключение к Jump ВМ. Используется во входящем правиле группы безопасности для Jump ВМ. list(string)["A.A.A.A/32", "B.B.B.0/24"]jump_vm_admin_username- Имя пользователя для подключения к Jump ВМ по SSH stringadminwg_port- UDP порт для входящих соединений в настройках WireGuard на Jump ВМ number51820wg_client_dns- Список адресов DNS серверов в облачной сети управления, которые будет использовать рабочая станция администратора после поднятия туннеля WireGuard к Jump ВМ string192.168.1.2, 192.168.2.2 -

-

Разверните ресурсы в облаке с помощью Terraform:

-

Выполните инициализацию Terraform:

terraform init -

Проверьте конфигурацию Terraform файлов:

terraform validate -

Проверьте список создаваемых облачных ресурсов:

terraform plan -

Создайте ресурсы:

terraform apply

-

-

После завершения процесса

terraform applyв командной строке будет выведен список информации о развернутых ресурсах. В дальнейшем его можно будет посмотреть с помощью командыterraform output:Посмотреть информацию о развернутых ресурсах

Название Описание Пример значения dmz-web-server-nlb_ip_addressIP-адрес балансировщика трафика в сегменте dmz, за которым находится целевая группа с веб-серверами для тестирования публикации приложения из dmz. Используется для настройки Destination NAT в FW. "10.160.1.100"fw-a_ip_addressIP-адрес в сети управления для FW-A "192.168.1.10"fw-alb_public_ip_addressПубличный IP-адрес балансировщика ALB. Используется для обращения к опубликованному в DMZ приложению из интернет. "C.C.C.C"fw-b_ip_addressIP-адрес в сети управления для FW-B "192.168.2.10"jump-vm_path_for_WireGuard_client_configФайл конфигурации для защищенного VPN подключения с помощью клиента WireGuard к Jump ВМ "./jump-vm-wg.conf"jump-vm_public_ip_address_jump-vmПубличный IP-адрес Jump ВМ "D.D.D.D"path_for_private_ssh_keyФайл с private ключом для подключения по протоколу SSH к ВМ (jump-vm, fw-a, fw-b, веб-серверы в сегменте dmz) "./pt_key.pem"

Настройте NGFW

В руководстве приводятся шаги настройки FW-A и FW-B с базовыми правилами межсетевого экранирования и NAT трансляций, необходимыми для проверки работоспособности и тестирования отказоустойчивости в сценарии, но не являющимися достаточными для развертывания инфраструктуры в продуктивной среде.

Подключитесь к сегменту управления через VPN

После развертывания инфраструктуры в каталоге mgmt появится ВМ jump-vm на основе образа Ubuntu с настроенным WireGuard VPNjump-vm для доступа к подсетям сегментов mgmt, dmz, public.

Вы также можете подключиться к Jump ВМ по SSH, используя SSH ключ из вывода terraform output и логин из значения переменной jump_vm_admin_username.

Чтобы настроить VPN-туннель:

-

Установите

-

Откройте приложение WireGuard и нажмите кнопку Add Tunnel.

-

В появившемся диалоге выберите файл

jump-vm-wg.confв папкеyc-dmz-with-high-available-usergate-ngfw. -

Нажмите кнопку Activate, чтобы активировать туннель.

-

Проверьте сетевую связность с сервером управления через VPN-туннель WireGuard, в терминале выполнив команду:

ping 192.168.1.101Важно

Если пакеты не достигают сервера управления, убедитесь, что в группе безопасности

mgmt-jump-vm-sgв правилах входящего трафика указан верный внешний IP-адрес вашего ПК.

Настройте межсетевой экран FW-A

Подключитесь к веб-интерфейсу управления FW-A по адресу https://192.168.1.10:8001. Учетная запись администратора: логин Admin, пароль utm. После подключения система предложит сменить пароль.

Настройте сеть

-

В меню сверху перейдите в раздел Настройки, в меню слева в секции UserGate выберите Настройки. Нажмите на значение поля Часовой пояс. Выберите ваш часовой пояс и нажмите Сохранить. В полях Основной NTP-сервер и Запасной NTP-сервер укажите адреса NTP-серверов (см. список рекомендуемых NTP-серверов).

-

В меню слева в секции Сеть выберите Интерфейсы. Нажмите на

port0. На вкладке Сеть выберитеРежим: Статический. Убедитесь, что IP-адрес интерфейса192.168.1.10. Нажмите Сохранить. -

Нажмите на

port1. На вкладке Общие включите опцию Включено. ВыберитеЗона: Untrusted. На вкладке Сеть выберитеРежим: DHCP. Нажмите Сохранить. Убедитесь, что интерфейс получил по DHCP IP-адрес172.16.1.10. Нажмите еще раз наport1. На вкладке Сеть выберитеРежим: Статическийи нажмите Сохранить. -

Нажмите на

port2. На вкладке Общие включите опцию Включено. ВыберитеЗона: DMZ. На вкладке Сеть выберитеРежим: DHCP. Нажмите Сохранить. Убедитесь, что интерфейс получил по DHCP IP-адрес10.160.1.10. Нажмите еще раз наport2. На вкладке Сеть выберитеРежим: Статическийи нажмите Сохранить. -

В меню слева в секции Сеть выберите Виртуальные маршрутизаторы. Нажмите на символ

—(широкое тире) в столбце Статические маршруты для Виртуальный маршрутизатор по умолчанию. С помощью кнопки Добавить добавьте статические маршруты согласно таблице:Название Включено Адрес назначения Шлюз route to mgmt-zone2192.168.2.0/24192.168.1.1route to dmz-zone210.160.2.0/2410.160.1.1route to nlb-healthcheck-net1198.18.235.0/24192.168.1.1route to nlb-healthcheck-net2198.18.248.0/24192.168.1.1 -

В меню слева в секции Сеть выберите Шлюзы. Выберите строку с шлюзом с IP-адресом

192.168.1.1. Нажмите Удалить для удаления шлюза и подтвердите удаление. Нажмите Добавить. Заполните поля:- Название:

public-gateway; - Интерфейс:

port1; - IP шлюза:

172.16.1.1.

Включите опцию По умолчанию и нажмите Сохранить.

- Название:

-

В меню слева в секции Сеть выберите DNS. В разделе Системные DNS-серверы добавьте IP-адрес

192.168.1.2облачного DNS-сервера в сегментеmgmt.

Диагностика применения базовых настроек

-

В меню сверху перейдите в раздел Диагностика и мониторинг, в меню слева в секции Мониторинг выберите Маршруты. Убедитесь, что в выводе маршрутной информации отображаются добавленные статические маршруты и шлюз по умолчанию.

VRF default: K>* 0.0.0.0/0 [0/0] via 172.16.1.1, port1, 00:03:54 K>* 10.160.2.0/24 [0/0] via 10.160.1.1, port2, 00:04:57 K>* 192.168.2.0/24 [0/0] via 192.168.1.1, port0, 00:04:57 K>* 198.18.235.0/24 [0/0] via 192.168.1.1, port0, 00:04:57 K>* 198.18.248.0/24 [0/0] via 192.168.1.1, port0, 00:04:57 -

В меню слева в секции Сеть выберите Запрос DNS. В поле DNS-запрос (хост) введите доменное имя ресурса в интернете, например,

ya.ru. В поле IP источника запроса выберите192.168.1.10. Нажмите Старт и убедитесь, что доменное имя разрешается в публичные IP-адреса. -

В меню слева в секции Сеть выберите Ping. В поле Ping host введите доменное имя ресурса в интернете, например,

ya.ru. Выберите Интерфейс:port1. Нажмите Старт и убедитесь, что ping успешно выполняется. В поле Ping host введите IP-адрес другого FW в сегментеmgmt. Выберите Интерфейс:port0. Нажмите Старт и убедитесь, что ping успешно выполняется.--- ya.ru ping statistics --- 6 packets transmitted, 6 received, 0% packet loss, time 5006ms rtt min/avg/max/mdev = 3.381/3.468/3.813/0.172 ms

Примечание

По умолчанию для подключения к UserGate по SSH используется порт 2200:

ssh -i pt_key.pem Admin@192.168.1.10 -p 2200

Подробнее об управлении UserGate с помощью интерфейса командной строки смотрите в документации

Обновление ПО и библиотек

Опционально можно обновить версию ПО UserGate.

-

В меню сверху перейдите в раздел Настройки, в меню слева в секции UserGate выберите Настройки. В пункте Расписание скачивания обновлений нажмите Проверка обновлений. В открывшемся окне на вкладке Обновление ПО нажмите Проверить обновления. При наличии доступных обновлений их можно скачать.

-

На вкладке Обновление библиотек нажмите Проверить обновления. При наличии доступных обновлений их можно скачать.

-

После завершения скачивания обновлений в меню слева в секции UserGate выберите Управление устройством. В разделе Операции с сервером в пункте Обновления сервера нажмите Установить сейчас. Подтвердите установку обновлений. Во время обновления FW будет перезагружен.

Настройка базовых политик безопасности

-

В меню сверху перейдите в раздел Настройки, в меню слева в секции Сеть выберите Зоны. Нажмите на зону Management и перейдите на вкладку Контроль доступа. Убедитесь, что для сервиса Консоль администрирования включена опция

192.168.1.0/24и нажмите Сохранить. Таким же образом добавьте еще подсеть192.168.2.0/24. После этого в окне Выберите IP-адрес/подсеть нажмите Сохранить. -

Для зоны Management в сервис CLI по SSH подобным образом добавьте разрешенные адреса

192.168.1.0/24и192.168.2.0/24, с которых разрешен доступ по SSH для управления UserGate. -

Для зоны Management в сервис Captive-портал и страница блокировки подобным образом добавьте разрешенные адреса

198.18.235.0/24и198.18.248.0/24, используемые сетевым балансировщикомroute-switcher-lb-...модуляroute-switcherдля проверки доступности UserGate. -

В меню слева в секции Библиотеки выберите IP-адреса. Добавьте группы в разделе Группы и для каждой группы добавьте IP-адреса в разделе Адреса из выбранной группы в соответствии с таблицей:

Название Уровень угрозы Адреса из выбранной группы mgmtсредний 192.168.1.0/24192.168.2.0/24dmzсредний 10.160.1.0/2410.160.2.0/24FW-a-public-IPсредний 172.16.1.10dmz-web-serverсредний 10.160.1.100 -

В меню слева в секции Библиотеки выберите Сервисы и нажмите Добавить. В поле Название укажите

TCP_8080и нажмите Добавить. Выберите tcp для Сетевой протокол и укажите в поле Порты назначения значение8080. Два раза нажмите Сохранить. -

В меню слева в секции Политики сети выберите NAT и маршрутизация. Добавьте правило NAT трансляции для предоставления доступа в интернет из сегмента

dmz. Тогда заголовки пакетов с запросами из сегментаdmzв интернет будут транслироваться в Source IP интерфейса FW в сегментеpublic. Нажмите Добавить и на вкладке Общие заполните значения полей:- Название:

DMZ to internet - Тип: выбрать из списка

NAT - SNAT IP:

172.16.1.10 - Журналирование: выбрать из списка

Журналировать начало сессии

- Название:

-

Переключитесь на вкладку Источник, выберите зону источника

DMZ. В разделе Адрес источника нажмите Добавить и выберите Добавить список IP-адресов. Выберите IP-списокdmz. -

Переключитесь на вкладку Назначение, выберите зону назначения Untrusted. Раздел Адрес назначения оставьте пустым, чтобы в качестве назначения использовать любой IP-адрес в публичном интернет. В окне Свойства правила нажмите Сохранить, чтобы завершить добавление NAT правила.

-

Добавьте правило Destination NAT трансляции для направления запросов пользователей на сетевой балансировщик трафика в сегменте

dmz, балансирующий запросы на группу веб-серверов тестового приложения. При настройке этого правила добавьте Source NAT трансляцию, обеспечивающую прохождение ответа от приложения через тот же FW, через который поступил запрос от пользователя. Заголовки пакетов, приходящих от Application Load Balancer, с запросами от пользователей к опубликованному вdmzприложению будут транслироваться в Source IPdmzинтерфейса FW и в Destination IP балансировщика трафика для веб-серверов. Нажмите Добавить и на вкладке Общие заполните значения полей:- Название:

Internet to dmz-web-server - Тип: выбрать из списка

DNAT - SNAT IP:

10.160.1.10 - Журналирование: выбрать из списка

Журналировать начало сессии

- Название:

-

Переключитесь на вкладку Источник, выберите зону источника Untrusted. Раздел Адрес источника оставьте пустым, чтобы в качестве источника использовать любой IP-адрес.

-

Переключитесь на вкладку Назначение. В разделе Адрес назначения нажмите Добавить и выберите Добавить список IP-адресов. Выберите IP-список

FW-a-public-IP. -

Переключитесь на вкладку Сервис и нажмите Добавить. В списке выберите сервис

TCP_8080, нажмите Добавить и Закрыть. -

Переключитесь на вкладку DNAT. В поле Адрес назначения DNAT укажите

10.160.1.100. Включите опцию Включить SNAT. В окне Свойства правила нажмите Сохранить, чтобы завершить добавление DNAT правила.Примечание

Правила NAT применяются поочередно сверху вниз в том порядке, в котором они указаны в списке. Выполняется только первое правило, для которого совпали все указанные в нем условия. Это значит, что более специфические правила должны быть выше в списке, чем более общие правила.

-

В меню слева в секции Политики сети выберите Межсетевой экран для добавления правил межсетевого экрана. Нажмите Добавить и на вкладке Общие заполните значения полей:

- Название:

Web-server port forwarding on FW-a - Действие: выбрать из списка

Разрешить - Журналирование: выбрать из списка

Журналировать начало сессии

- Название:

-

Переключитесь на вкладку Источник, выберите зону источника Untrusted. Раздел Адрес источника оставьте пустым, чтобы в качестве источника использовать любой IP-адрес.

-

Переключитесь на вкладку Назначение, выберите зону назначения DMZ. В разделе Адрес назначения нажмите Добавить и выберите Добавить список IP-адресов. Выберите IP-список

dmz-web-server. -

Переключитесь на вкладку Сервис и нажмите Добавить. В списке выберите сервис

TCP_8080, нажмите Добавить и Закрыть. В окне Свойства правила межсетевого экрана нажмите Сохранить, чтобы завершить добавление правила. -

Добавьте остальные правила из таблицы ниже, чтобы настроить пример базовых правил для проверки работы политик FW, публикации тестового приложения из

dmzсегмента и тестирования отказоустойчивости. Обратите внимание, что правилоWeb-server port forwarding on FW-aповторно создавать не нужно.# Название Действие Журналирование Зона источника Адрес источника Зона назначения Адрес назначения Сервис 1 Web-server port forwarding on FW-aРазрешить Журналировать начало сессии UntrustedЛюбой DMZdmz-web-serverTCP_80802 Mgmt to DMZРазрешить Журналировать начало сессии ManagementmgmtDMZdmzЛюбой 3 Ping from dmz to internetРазрешить Журналировать начало сессии DMZdmzUntrustedЛюбой Any ICMP4 Block allЗапретить Нет Любая Любой Любая Любой Любой Примечание

Правила применяются поочередно сверху вниз в том порядке, в котором они указаны в списке. Выполняется только первое правило, для которого совпали все указанные в нем условия. Это значит, что более специфические правила должны быть выше в списке, чем более общие правила. Правило

Block allнеобходимо для запрещения любого транзитного трафика через UserGate и находится в конце списка правил. Его необходимо добавить, так как правило по умолчаниюDefault blockне блокирует трафик, прошедший через DNAT правило.

Настройте межсетевой экран FW-B

Подключитесь к веб-интерфейсу управления FW-B по адресу https://192.168.2.10:8001. Учетная запись администратора: логин Admin, пароль utm. После подключения система предложит сменить пароль.

Настройте сеть

-

В меню сверху перейдите в раздел Настройки, в меню слева в секции UserGate выберите Настройки. Нажмите на значение поля Часовой пояс. Выберите ваш часовой пояс и нажмите Сохранить. В полях Основной NTP-сервер и Запасной NTP-сервер укажите адреса NTP-серверов (см. список рекомендуемых NTP-серверов).

-

В меню слева в секции Сеть выберите Интерфейсы. Нажмите на

port0. На вкладке Сеть выберитеРежим: Статический. Убедитесь, что IP-адрес интерфейса192.168.2.10. Нажмите Сохранить. -

Нажмите на

port1. На вкладке Общие включите опцию Включено. ВыберитеЗона: Untrusted. На вкладке Сеть выберитеРежим: DHCP. Нажмите Сохранить. Убедитесь, что интерфейс получил по DHCP IP-адрес172.16.2.10. Нажмите еще раз наport1. На вкладке Сеть выберитеРежим: Статическийи нажмите Сохранить. -

Нажмите на

port2. На вкладке Общие включите опцию Включено. ВыберитеЗона: DMZ. На вкладке Сеть выберитеРежим: DHCP. Нажмите Сохранить. Убедитесь, что интерфейс получил по DHCP IP-адрес10.160.2.10. Нажмите еще раз наport2. На вкладке Сеть выберитеРежим: Статическийи нажмите Сохранить. -

В меню слева в секции Сеть выберите Виртуальные маршрутизаторы. Нажмите на символ

—(широкое тире) в столбце Статические маршруты для Виртуальный маршрутизатор по умолчанию. С помощью кнопки Добавить добавьте статические маршруты согласно таблице:Название Включено Адрес назначения Шлюз route to mgmt-zone1192.168.1.0/24192.168.2.1route to dmz-zone110.160.1.0/2410.160.2.1route to nlb-healthcheck-net1198.18.235.0/24192.168.2.1route to nlb-healthcheck-net2198.18.248.0/24192.168.2.1 -

В меню слева в секции Сеть выберите Шлюзы. Выберите строку с шлюзом с IP-адресом

192.168.2.1. Нажмите Удалить для удаления шлюза и подтвердите удаление. Нажмите Добавить. Заполните поля:- Название:

public-gateway; - Интерфейс:

port1; - IP шлюза:

172.16.2.1.

Включите опцию По умолчанию и нажмите Сохранить.

- Название:

-

В меню слева в секции Сеть выберите DNS. В разделе Системные DNS-серверы добавьте IP-адрес

192.168.2.2облачного DNS-сервера в сегментеmgmt.

Диагностика применения настроек и обновление ПО

-

Проверьте корректность применения базовых настроек аналогично FW-A.

-

Также вы можете обновить версию ПО UserGate на FW-B.

Настройка базовых политик безопасности

-

В меню сверху перейдите в раздел Настройки, в меню слева в секции Сеть выберите Зоны. Нажмите на зону Management и перейдите на вкладку Контроль доступа. Убедитесь, что для сервиса Консоль администрирования включена опция

192.168.1.0/24и нажмите Сохранить. Таким же образом добавьте еще подсеть192.168.2.0/24. После этого в окне Выберите IP-адрес/подсеть нажмите Сохранить. -

Для зоны Management в сервис CLI по SSH подобным образом добавьте разрешенные адреса

192.168.1.0/24и192.168.2.0/24, с которых разрешен доступ по SSH для управления UserGate. -

Для зоны Management в сервис Captive-портал и страница блокировки подобным образом добавьте разрешенные адреса

198.18.235.0/24и198.18.248.0/24, используемые сетевым балансировщикомroute-switcher-lb-...модуляroute-switcherдля проверки доступности UserGate. -

В меню слева в секции Библиотеки выберите IP-адреса. Добавьте группы в разделе Группы и для каждой группы добавьте IP-адреса в разделе Адреса из выбранной группы в соответствии с таблицей:

Название Уровень угрозы Адреса из выбранной группы mgmtсредний 192.168.1.0/24192.168.2.0/24dmzсредний 10.160.1.0/2410.160.2.0/24FW-b-public-IPсредний 172.16.2.10dmz-web-serverсредний 10.160.1.100 -

В меню слева в секции Библиотеки выберите Сервисы и нажмите Добавить. В поле Название укажите

TCP_8080и нажмите Добавить. Выберите tcp для Сетевой протокол и укажите в поле Порты назначения значение8080. Два раза нажмите Сохранить. -

В меню слева в секции Политики сети выберите NAT и маршрутизация. Добавьте правило NAT трансляции для предоставления доступа в интернет из сегмента

dmz. Тогда заголовки пакетов с запросами из сегментаdmzв интернет будут транслироваться в Source IP интерфейса FW в сегментеpublic. Нажмите Добавить и на вкладке Общие заполните значения полей:- Название:

DMZ to internet - Тип: выбрать из списка

NAT - SNAT IP:

172.16.2.10 - Журналирование: выбрать из списка

Журналировать начало сессии

- Название:

-

Переключитесь на вкладку Источник, выберите зону источника

DMZ. В разделе Адрес источника нажмите Добавить и выберите Добавить список IP-адресов. Выберите IP-списокdmz. -

Переключитесь на вкладку Назначение, выберите зону назначения Untrusted. Раздел Адрес назначения оставьте пустым, чтобы в качестве назначения использовать любой IP-адрес в публичном интернет. В окне Свойства правила нажмите Сохранить, чтобы завершить добавление NAT правила.

-

Добавьте правило Destination NAT трансляции для направления запросов пользователей на сетевой балансировщик трафика в сегменте

dmz, балансирующий запросы на группу веб-серверов тестового приложения. Нажмите Добавить и на вкладке Общие заполните значения полей:- Название:

Internet to dmz-web-server - Тип: выбрать из списка

DNAT - SNAT IP:

10.160.2.10 - Журналирование: выбрать из списка

Журналировать начало сессии

- Название:

-

Переключитесь на вкладку Источник, выберите зону источника Untrusted. Раздел Адрес источника оставьте пустым, чтобы в качестве источника использовать любой IP-адрес.

-

Переключитесь на вкладку Назначение. В разделе Адрес назначения нажмите Добавить и выберите Добавить список IP-адресов. Выберите IP-список

FW-b-public-IP. -

Переключитесь на вкладку Сервис и нажмите Добавить. В списке выберите сервис

TCP_8080, нажмите Добавить и Закрыть. -

Переключитесь на вкладку DNAT. В поле Адрес назначения DNAT укажите

10.160.1.100. Включите опцию Включить SNAT. В окне Свойства правила нажмите Сохранить, чтобы завершить добавление DNAT правила. -

В меню слева в секции Политики сети выберите Межсетевой экран для добавления правил межсетевого экрана. Нажмите Добавить и на вкладке Общие заполните значения полей:

- Название:

Web-server port forwarding on FW-b - Действие: выбрать из списка

Разрешить - Журналирование: выбрать из списка

Журналировать начало сессии

- Название:

-

Переключитесь на вкладку Источник, выберите зону источника Untrusted. Раздел Адрес источника оставьте пустым, чтобы в качестве источника использовать любой IP-адрес.

-

Переключитесь на вкладку Назначение, выберите зону назначения DMZ. В разделе Адрес назначения нажмите Добавить и выберите Добавить список IP-адресов. Выберите IP-список

dmz-web-server. -

Переключитесь на вкладку Сервис и нажмите Добавить. В списке выберите сервис

TCP_8080, нажмите Добавить и Закрыть. В окне Свойства правила межсетевого экрана нажмите Сохранить, чтобы завершить добавление правила. -

Добавьте остальные правила из таблицы ниже, чтобы настроить пример базовых правил для проверки работы политик FW, публикации тестового приложения из

dmzсегмента и тестирования отказоустойчивости. Обратите внимание, что правилоWeb-server port forwarding on FW-bповторно создавать не нужно.# Название Действие Журналирование Зона источника Адрес источника Зона назначения Адрес назначения Сервис 1 Web-server port forwarding on FW-bРазрешить Журналировать начало сессии UntrustedЛюбой DMZdmz-web-serverTCP_80802 Mgmt to DMZРазрешить Журналировать начало сессии ManagementmgmtDMZdmzЛюбой 3 Ping from dmz to internetРазрешить Журналировать начало сессии DMZdmzUntrustedЛюбой Any ICMP4 Block allЗапретить Нет Любая Любой Любая Любой Любой

Включите работу модуля route-switcher

После завершения настройки NGFW убедитесь, что проверка состояния FW-A и FW-B выдает значение Healthy. Для этого в консоли управленияmgmt выберите сервис Network Load Balancer и перейдите на страницу сетевого балансировщика route-switcher-lb-.... Раскройте целевую группу и убедитесь, что состояния целевых ресурсов — Healthy. Если их состояние — Unhealthy, то необходимо проверить, что FW-A и FW-B запущены, функционируют и настроены.

Когда статус FW-A и FW-B изменится на Healthy, в файле route-switcher.tf измените значение параметра start_module модуля route-switcher на true. Для включения работы модуля и выполните команды:

terraform plan

terraform apply

В течение 5 минут модуль route-switcher начнет работу по обеспечению отказоустойчивости исходящего трафика в сегментах.

Протестируйте работоспособность и отказоустойчивость решения

Проверьте работоспособность системы

-

Чтобы узнать публичный IP-адрес балансировщика, в терминале выполните команду:

terraform output fw-alb_public_ip_address -

Убедитесь, что сетевая инфраструктура доступна извне. Для этого в браузере перейдите по адресу:

http://<публичный_IP-адрес_балансировщика_ALB>Убедитесь, что открылась страница

Welcome to nginx!. -

Убедитесь, что разрешающие правила политики безопасности межсетевых экранов активны. Для этого на вашем ПК перейдите в папку

yc-dmz-with-high-available-usergate-ngfwи подключитесь по SSH к одной из ВМ в DMZ-сегменте:cd yc-dmz-with-high-available-usergate-ngfw ssh -i pt_key.pem admin@<внутренний_IP-адрес_ВМ_в_DMZ_сегменте> -

Чтобы проверить наличие доступа из ВМ в DMZ сегменте к публичному ресурсу в сети интернет, выполните команду:

ping ya.ruКоманда должна выполниться в соответствии с разрешающим правилом

ping from dmz to internet. -

Подключитесь к веб-интерфейсу управления FW-A по адресу

https://192.168.1.10:8001. В меню сверху перейдите в раздел Настройки, в меню слева в секции Политики сети выберите Межсетевой экран. Для правилаBlock allнастройте журналирование:Журналировать начало сессии. -

Убедитесь, что запрещающие правила политики безопасности выполняются.

Чтобы проверить отсутствие доступа к ВМ

Jump ВМв сегментеmgmtиз сегментаdmz, выполните команду:ping 192.168.1.101Выполнение команды должно завершиться ошибкой в соответствии с запрещающим правилом

Block all. -

Подключитесь к веб-интерфейсу управления FW-A по адресу

https://192.168.1.10:8001. В меню сверху перейдите в раздел Журналы и отчеты, в меню слева в секции Журналы выберите Журнал трафика. В фильтреПравила:выберите правилаBlock allиping from dmz to internet. Убедитесь, что для проведенных тестов отображаются записи разрешенного и запрещенного трафика. После этого для правилаBlock allотключите журналирование.

Проверка отказоустойчивости

-

На вашем ПК установите утилиту

httpingдля выполнения периодических http-запросов:sudo apt-get install httping -

Чтобы узнать публичный IP-адрес балансировщика, в терминале выполните команду:

terraform output fw-alb_public_ip_address -

Запустите входящий трафик к опубликованному в DMZ-сегменте приложению с помощью запроса к публичному IP-адресу балансировщика ALB:

httping http://<публичный_IP-адрес_балансировщика_ALB> -

Откройте еще одно окно терминала и подключитесь по SSH к одной из ВМ в DMZ-сегменте:

ssh -i pt_key.pem admin@<внутренний_IP-адрес_ВМ_в_DMZ_сегменте> -

Установите пароль для пользователя

admin:sudo passwd admin -

В консоли управления

- В списке сервисов выберите Compute Cloud.

- На панели слева выберите

- В строке с нужной ВМ нажмите

- В открывшемся окне в блоке Дополнительно включите опцию Доступ к серийной консоли.

- Нажмите кнопку Сохранить изменения.

-

Подключитесь к серийной консоли ВМ, введите логин

adminи пароль, созданный ранее. -

С помощью команды

pingзапустите исходящий трафик из ВМ в DMZ-сегменте к ресурсу в сети интернет:ping ya.ru -

В консоли управления

mgmtостановите ВМfw-a, эмулируя отказ основного межсетевого экрана. -

Наблюдайте за пропаданием пакетов, отправляемых

httpingиping. После отказа FW-A может наблюдаться пропадание трафика на протяжении приблизительно 1 мин, после чего трафик должен восстановиться. -

Убедитесь, что в таблице маршрутизации

dmz-rtв каталогеdmzдляnext hopиспользуется адрес FW-B. -

В консоли управления

fw-a, эмулируя восстановление основного межсетевого экрана. -

Наблюдайте за пропаданием пакетов, отправляемых

httpingиping. После восстановления FW-A может наблюдаться пропадание трафика на протяжении приблизительно 1 мин, после чего трафик должен восстановиться. -

Убедитесь, что в таблице маршрутизации

dmz-rtв каталогеdmzдляnext hopиспользуется адрес FW-A.

Требования к развертыванию в продуктивной среде

- Сохраните private SSH ключ

pt_key.pemв надежное место либо пересоздайте его отдельно от Terraform. - Удалите Jump ВМ, если не планируете ей пользоваться.

- Если планируете использовать Jump ВМ для подключения к сегменту управления с помощью VPN WireGuard, то измените ключи для WireGuard на Jump ВМ и рабочей станции администратора.

- Настройте UserGate NGFW под ваши задачи в соответствии с корпоративной политикой безопасности.

- Не назначайте публичные IP-адреса на ВМ в сегментах, где используются таблицы маршрутизации с маршрутом по умолчанию

0.0.0.0/0через UserGate NGFW (подробности). Исключением является сегмент управленияmgmt, где в таблицах маршрутизации не используется маршрут по умолчанию0.0.0.0/0.

Как удалить созданные ресурсы

Чтобы перестать платить за созданные ресурсы, выполните команду:

terraform destroy

Важно

Terraform удалит все ресурсы без возможности восстановления: сети, подсети, виртуальные машины, балансировщики, каталоги и т.д.

Так как созданные ресурсы расположены в каталогах, то в качестве более быстрого способа удаления всех ресурсов можно использовать удаление всех каталогов через консоль управленияterraform.tfstate из папки yc-dmz-with-high-available-usergate-ngfw на вашем ПК.