Чтобы не забыть о том, что необходимо сделать для соответствия новым требованиям, воспользуйтесь нашим чек-листом

Безопасность данных: кто и за что отвечает в Yandex Cloud

Собрали для вас особенности применения отдельных сервисов, которые помогут лучше разобраться в том, кто и за что отвечает при построении систем защиты данных, и снизить риски утечек данных из облака.

Из-за увеличения количества случаев утечки данных пользователей крупных российских компаний законодательные власти подготовили обновления требований к защите персональных данных, которые вступили в силу 1 сентября этого года. Пока очевидно, что до конца года требования к защите персональных данных будут уточняться, но уже сейчас понятен минимальный объем работ:

-

обновить политики конфиденциальности;

-

пересмотреть условия договоров и согласий на обработку персональных данных;

-

научиться быстро реагировать на запросы субъектов персональных данных;

-

уведомить Роскомнадзор о трансграничной передаче.

Основные причины утечек

Если изучить последние случаи утечек данных, то можно выделить три основные причины:

-

Небезопасные конфигурации системы. Очень часто администраторы баз данных не устанавливают пароли к базам данных, задают простые пароли или настраивают БД так, что её данные становятся доступны всему интернету.

-

Избыточные права доступа у сотрудника или подрядчика компании, которые могут случайно или злонамеренно предоставить несанкционированный доступ к данным.

-

Эксплуатация уязвимостей. По данным компании Positive Technologies, за последний год подвергнуться раскрытию могли персональные данные пользователей двух третей веб-приложений и учетные данные пользователей почти половины веб-приложений.

При построении системы, обрабатывающей персональные или конфиденциальные данные в облаке, пользователю важно учитывать принцип разделения ответственности, которым мы руководствуемся: владельцем данных всегда является пользователь облачной платформы, поэтому ответственность за управление доступом к этим данным всегда лежит на его плечах. Но в Yandex Cloud много инструментов для облегчения этой задачи. Ниже мы собрали важные особенности применения отдельных сервисов, которые помогут лучше разобраться в том, кто и за что отвечает при построении систем защиты данных, и снизить риски утечек данных из облака.

Как разделяется ответственность в контексте задач безопасности

Yandex Cloud позволяет управлять данными и доступами к ним. Предусмотрены три модели использования сервиса:

- Основные причины утечек

- Как разделяется ответственность в контексте задач безопасности

- Управление доступом к данным

- Безопасность ОС и приложений

- Сетевая безопасность (Overlay)

- Резервирование данных

- Мониторинг

- Если произошел инцидент ИБ

- Особенности использования сервисов

- Почему в облаке легче защитить данные

В случае PaaS и SaaS (например, Yandex DataLens) разделение ответственности предполагает, что базовые аспекты обеспечения безопасности, такие как физическая безопасность, шифрование данных в управляемых сервисах и доступность сервиса — это ответственность специалистов облака. Клиент должен контролировать права доступа к данным. В случае развёртывания систем в облачной инфраструктуре с нуля клиент самостоятельно отвечает за шифрование, резервирование, обеспечение защиты сети и т. д.

Независимо от модели клиенты сами отвечают за то, чтобы данные были правильно категоризированы для выполнения любых обязательств по соответствию нормативным требованиям. При этом в Yandex Cloud предусмотрены сервисы, которые помогают автоматизировать и упростить все эти процессы, а в маркетплейсе доступны средства защиты информации.

Далее мы подробно расскажем о разделении ответственности по каждому пункту таблицы.

DataLens

Управление доступом к данным

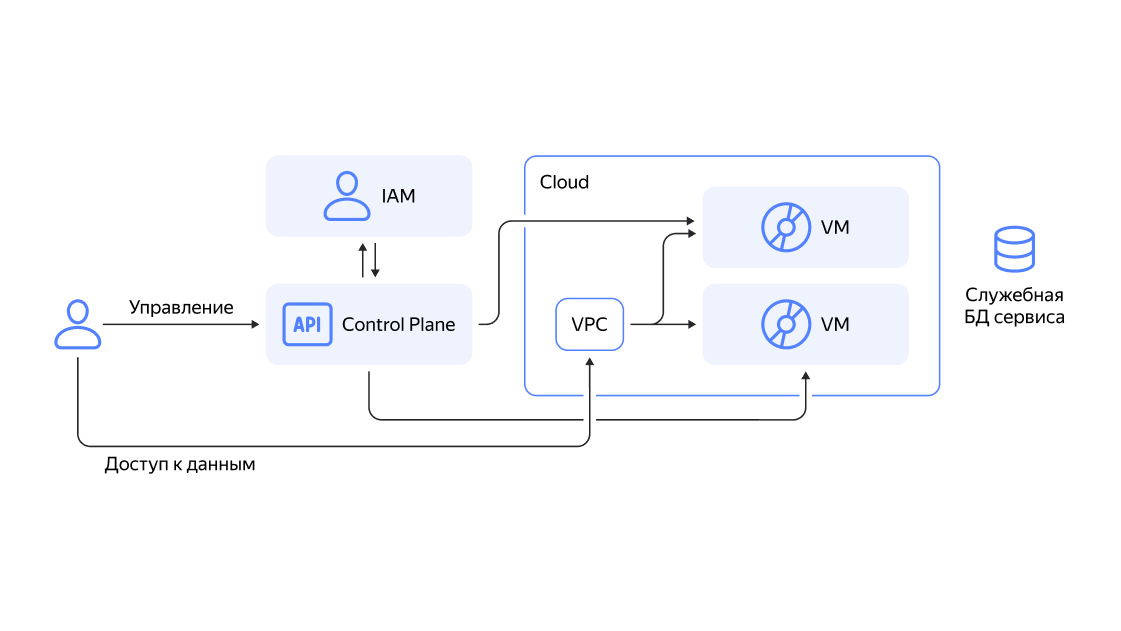

Независимо от того, какая модель используется (IaaS, PaaS или SaaS), за безопасность доступа к данным всегда отвечает клиент: только он сам настраивает сценарии использования платформы и доступы к данным. Чтобы помочь клиентам, Yandex Cloud предоставляет Identity and Access Management (IAM) — сервис идентификации и контроля доступа, который помогает централизованно управлять правами доступа к ресурсам. IAM контролирует, чтобы все операции над ресурсами выполнялись только пользователями с необходимыми правами, и выдает доступ в соответствии с ответами на эти три вопроса:

-

Какой пользователь имеет права доступа?

-

Что конкретно этот пользователь может делать?

-

С какими ресурсами он может взаимодействовать?

То есть в рамках своей роли сотрудник или подрядчик имеет доступ только к определённым виртуальным машинам, каталогам или базам данных, что позволяет избежать избыточных прав доступа и внедрить принцип минимальных привилегий.

IAM поможет гранулированно предоставлять доступ к данным, снизить риски, связанные с избыточным доступом, а значит, избежать возможных утечек данных. Подробнее о работе сервиса IAM можно почитать в документации.

Безопасность ОС и приложений

Утечка данных при эксплуатации уязвимостей — одна из самых распространённых, при этом контроль уязвимостей — достаточно трудоёмкая задача.

Безопасностью всех используемых ОС и приложений в управляемых сервисах облака занимаются специалисты Yandex Cloud. К примеру, доступ сотрудников платформы контролируется с использованием аппаратных ключей и обеспечивается с помощью бастионного хоста, который записывает сессию пользователя. Все установленные в продуктивном окружении пакеты регулярно проверяются на наличие уязвимостей и обновляются до последних версий.

Но при создании собственных систем в облачной инфраструктуре (IaaS) безопасность ОС и приложений обеспечивает клиент: внедряет полноценные процессы управления уязвимостями, своевременные обновления и обеспечивает безопасную конфигурацию.

Identity and Access Management

Для этого в библиотеке решений безопасности Yandex Cloud доступны инструменты автоматизации. Для контроля защищённости облачного периметра в маркетплейсе доступен управляемый сервис от партнёров, там же можно выбрать антивирусы и межсетевые экраны.

Сетевая безопасность (Overlay)

Для защиты от угроз на уровне сети существуют дополнительные сервисы Yandex Cloud. Например, инструмент Yandex DDoS Protection защищает от атак на 3 и 7 уровнях сетевой модели OSI.

При использовании управляемых сервисов облака (PaaS) Yandex Cloud заботится о сетевой безопасности: использует несколько типов межсетевых экранов и обеспечивает изоляцию данных, обрабатываемых в сервисах.

При построении собственной инфраструктуры на облачной платформе (IaaS) о сетевой безопасности клиенты заботятся самостоятельно. Мы настоятельно рекомендуем создавать сегментированные защищённые контуры в вашем облаке. Для этого клиентам доступен встроенный механизм групп безопасности, который позволяет разделить ресурсы по группам и каталогам — VPC.

Автоматизировать группы безопасности можно с помощью Terraform

Кроме того при организации исходящего доступа вы можете использовать межсетевые экраны, VPN, бастионы хосты, балансировщики загрузки. Подробнее обо всех инструментах сетевой безопасности можно прочитать в документации или посмотреть доклад

Резервирование данных (бэкап)

Важно не только защищать данные и доступ к ним, но и организовать механизм резервного копирования. В зависимости от сервиса данные резервируются по-разному, бэкап имеет свои особенности и требует разных сценариев действий клиента, если он использует облако по модели IaaS. Например, в сервисе Compute Cloud (IaaS) полноценный бэкап возможен при использовании стороннего ПО. Также бэкапы в этом сервисе можно настроить через снимки дисков: их можно делать по расписанию, а можно вручную. В Object Storage (IaaS) можно включить версионирование данных, и тогда платформа будет сама резервировать данные.

В сервисах по управлению БД (PaaS) можно использовать встроенный бэкап. В таблице ниже показано, какие действия требуются от клиентов облака при настройке бэкапов в разных сервисах.

Как обеспечивается резервирование данных

При обработке данных в управляемых сервисах и продуктах Yandex Cloud задачу шифрования данных берут на себя специалисты сервиса. В Yandex Cloud внедрены обязательные регламенты по шифрованию данных в режиме хранения и передачи, обязательно шифрование резервных копий. Детали описаны в документации.

При создании собственной инфраструктуры на платформе (IaaS) клиент сам должен настроить шифрование данных. Помочь ему в этом может сервис KMS (Key Management Service), который управляет ключами для шифрования данных. KMS позволяет создавать и удалять ключи, определять политики доступа и выполнять ротацию через консоль, командную строку (CLI) или API. Еще один сервис Lockbox используется для создания и хранения секретов в инфраструктуре Yandex Cloud.

Рекомендации по шифрованию данных в облаке приведены в документации.

Мониторинг

Yandex Cloud предоставляет сервис для организации систем мониторинга безопасности Yandex Audit Trails клиентам, которые строят свою инфраструктуру в облаке. Этот сервис собирает и выгружает аудитные логи с помощью инструментов анализа и оперативного реагирования на события уровня ресурсов Yandex Cloud. Он совместим со множеством продуктов облака и позволяет выбрать, с каких ресурсов собирать логи: со всей организации и всех её облаков, с конкретного облака или отдельных каталогов внутри этого облака. Для тех ресурсов, которые были добавлены в область сбора аудитных логов, сбор запустится автоматически.

Используя интеграцию

Для сбора событий гостевых ОС и приложений можно использовать бесплатные решения Osquery, Wazuh и Yandex Managed service for Elasticsearch.

Компания Elastic ограничила доступ к сервису Elasticsearch для пользователей Yandex Cloud с апреля 2024 года. В связи с этим Yandex Managed service for Elasticsearch стал недоступен на платформе. Мы рекомендуем использовать Yandex Managed service for OpenSearch, который сопоставим по функциональности с Elasticsearch. Чтобы легко перенести данные в сервис Yandex Managed Service for OpenSearch, воспользуйтесь нашей инструкцией.

Подробные рекомендации по сбору, мониторингу и анализу логов — в документации.

Если произошел инцидент ИБ

Политика Yandex Cloud — открыто обсуждать инциденты и утечки. В компании существует политика управления инцидентами. Управлением инцидентами ИБ занимается Центр операционной безопасности (Security Operations Center, SOC) в составе службы информационной безопасности. При необходимости сотрудники профильных подразделений оказывают правовую, административную и экспертную поддержку. Если инцидент произошел на стороне клиента, то Yandex Cloud всегда готов помочь клиенту в проведении расследований.

Рекомендации о потенциальных уязвимостях в облаках клиентов и меры по профилактике инцидентов публикуются в бюллетене безопасности.

Особенности использования сервисов

У каждого сервиса Yandex Cloud есть свои особенности. Важно учитывать их при проектировании своих систем в облаке, чтобы понимать, как правильно и безопасно настроить конфигурацию систем. Рассмотрим самые популярные сервисы (Object Storage, Compute, сервисы управления базами данных) с точки зрения разделения ответственности.

Безопасность интеграции сервисов полностью находится в зоне ответственности клиента. Например, клиент строит аналитические дашборды в DataLens, получая данные из своей БД ClickHouse. В этом случае данные для визуализации защищает сам клиент, а за безопасность метаданных, которые формируются в результате работы сервиса, отвечает Yandex Cloud.

Распределение ответственности при использовании сервисов MDB

В сервисах по управлению базами данных ответственность за работу приложений сервиса и виртуальные машины, на которых работает БД, несет Yandex Cloud. Клиент дает доступ, настраивает аутентификацию к БД и доступы смежных сервисов.

Распределение ответственности при использовании сервиса Compute Cloud

Сервис Compute Cloud подключается к виртуальным машинам через виртуальную сеть. Доступы к ней выдает клиент, он же отвечает за её настройки и за безопасность своей ОС. Провайдер же несёт ответственность за виртуальные диски, расположенные в его кластере, и за API сервиса.

Распределение ответственности при использовании сервиса Objесt Storage

Из схемы видно, что в Object Storage провайдер управляет безопасностью API и БД. А доступ к бакету и его настройкам есть у клиента, который может управлять ключами доступа с помощью сервиса KMS.

Разработать подходы к информационной безопасности можно по рекомендациям из чеклиста, сформированного по основным задачам, которые необходимо решить клиенту облака, чтобы защитить свои данные от утечек по лбом из трёх причин.

Почему в облаке легче защитить данные

Защита данных в облаке имеет свои преимущества по сравнению с обеспечением безопасности данных в собственной инфраструктуре. Особенно если речь идёт о непрерывной разработке и развёртывании приложений в облаке. Эти сервисы требуют особого подхода к защите данных. В облаке пользователь может опираться на меры защиты, уже внедённые и поддерживаемые облачным провайдером. Например, вы можете не беспокоиться о физической безопасности дата-центра, где обрабатываются ваши данные. У Yandex Cloud существует система управления информационной безопасностью: операционный центр безопасности (Security Operations Center, или SOC) обеспечивает круглосуточный мониторинг облачной платформы, все данные клиентов хранятся в зашифрованном виде и строго изолированы друг от друга. Подробнее о мерах безопасности в Yandex Cloud можно прочитать на сайте.

Экспертный опыт Yandex Cloud подтверждается сертификатами соответствия по разным международным стандартам, в том числе по ISO 27001, ISO 27017, ISO 27018, и соответствует российскому законодательству (152-ФЗ).